Windows 10 系统编程

Table of Contents

- 1. Windows 10 系统编程, 第 1 部分

- 2. Windows 10 系统编程, 第 2 部分

1. Windows 10 系统编程, 第 1 部分

Pavel Yosifovich

本书销售网址: http://leanpub.com/windows10systemprogramming

此版本发布于 2020-08-09

这是一本 Leanpub 书籍. Leanpub 通过精益出版 (Lean Publishing) 流程为作者和出版商赋能. 精益出版是一种使用轻量级工具和多次迭代来发布正在创作中的电子书的行为, 旨在获取读者反馈, 进行调整, 直到你写出正确的书, 并在此过程中建立吸引力.

© 2019 - 2020 Pavel Yosifovich

1.1. 介绍

术语“系统编程”指的是接近操作系统级别的编程. Windows 10 系统编程 为目标为现代 Windows 系统 (从 Windows 7 到最新的 Windows 10 版本) 的系统程序员提供指导.

本书使用已文档化的 Windows 应用程序编程接口 (API) 来利用系统级功能, 包括进程, 线程, 同步原语, 虚拟内存和 I/O. 由于 Windows API 的庞大规模和 Windows 系统功能的广泛性, 本书分为两部分. 你手中 (或你选择的屏幕上) 的是第 1 部分.

1.1.1. 谁应该阅读本书

本书面向那些以 Windows 平台为目标, 并且需要通过高级框架和库无法达到的控制水平的软件开发人员. 本书使用 C 和 C++ 作为代码示例, 因为 Windows API 主要基于 C. 在有意义的地方使用 C++, 例如在维护性, 清晰度, 资源管理以及以上任意组合方面其优势明显时. 本书不使用非平凡的 C++ 构造, 例如模板元编程. 本书不是关于 C++ 的, 而是关于 Windows 的.

也就是说, 其他语言可以通过其专门的互操作性机制来调用 Windows API. 例如, .NET 语言 (C#, VB, F# 等) 可以使用平台调用 (P/Invoke) 来调用 Windows API. 其他语言, 如 Python, Rust, Java 等许多语言都有其等效的功能.

1.1.2. 使用本书需要了解什么

读者应非常熟悉 C 编程语言, 尤其是指针, 结构体及其标准库, 因为这些在 Windows API 中非常常见. 强烈建议具备基本的 C++ 知识, 尽管仅凭 C 语言的熟练程度也可以通读本书.

1.1.3. 示例代码

书中的所有示例代码都可以在本书的 Github 仓库中免费获取: https://github.com/zodiacon/Win10SysProgBookSamples. 代码示例的更新将被推送到此仓库. 建议读者将仓库克隆到本地机器, 以便直接试验代码.

所有代码示例都已使用 Visual Studio 2019 编译. 如果需要, 大多数代码示例也可以使用早期版本的 Visual Studio 进行编译. 最新 C++ 标准的某些功能可能在早期版本中不受支持, 但这些问题应该很容易修复.

祝你阅读愉快! Pavel Yosifovich 2019 年 6 月

1.2. 第 1 章: 基础

Windows NT 系列操作系统历史悠久, 始于 1993 年推出的 3.1 版本. 今天的 Windows 10 是最初 NT 3.1 的最新继承者. 当前 Windows 系统的基本概念与 1993 年时基本相同. 这显示了最初操作系统设计的强大之处. 也就是说, 自诞生以来, Windows 显著增长, 增加了许多新功能并对现有功能进行了增强.

本书关于系统编程, 通常被认为是操作系统核心服务的低级编程, 没有这些服务, 就无法完成任何重要的工作. 系统编程使用低级 API 来使用和操作 Windows 中的核心对象和机制, 例如进程, 线程和内存.

在本章中, 我们将从核心概念和 API 开始, 探讨 Windows 系统编程的基础.

本章内容:

- Windows 架构概述

- Windows 应用程序开发

- 使用字符串

- 32位 vs. 64位开发

- 编码约定

- 处理 API 错误

- Windows 版本

1.2.1. Windows 架构概述

我们将首先简要描述 Windows 中的一些核心概念和组件. 这些内容将在接下来的相关章节中详细阐述.

- 进程

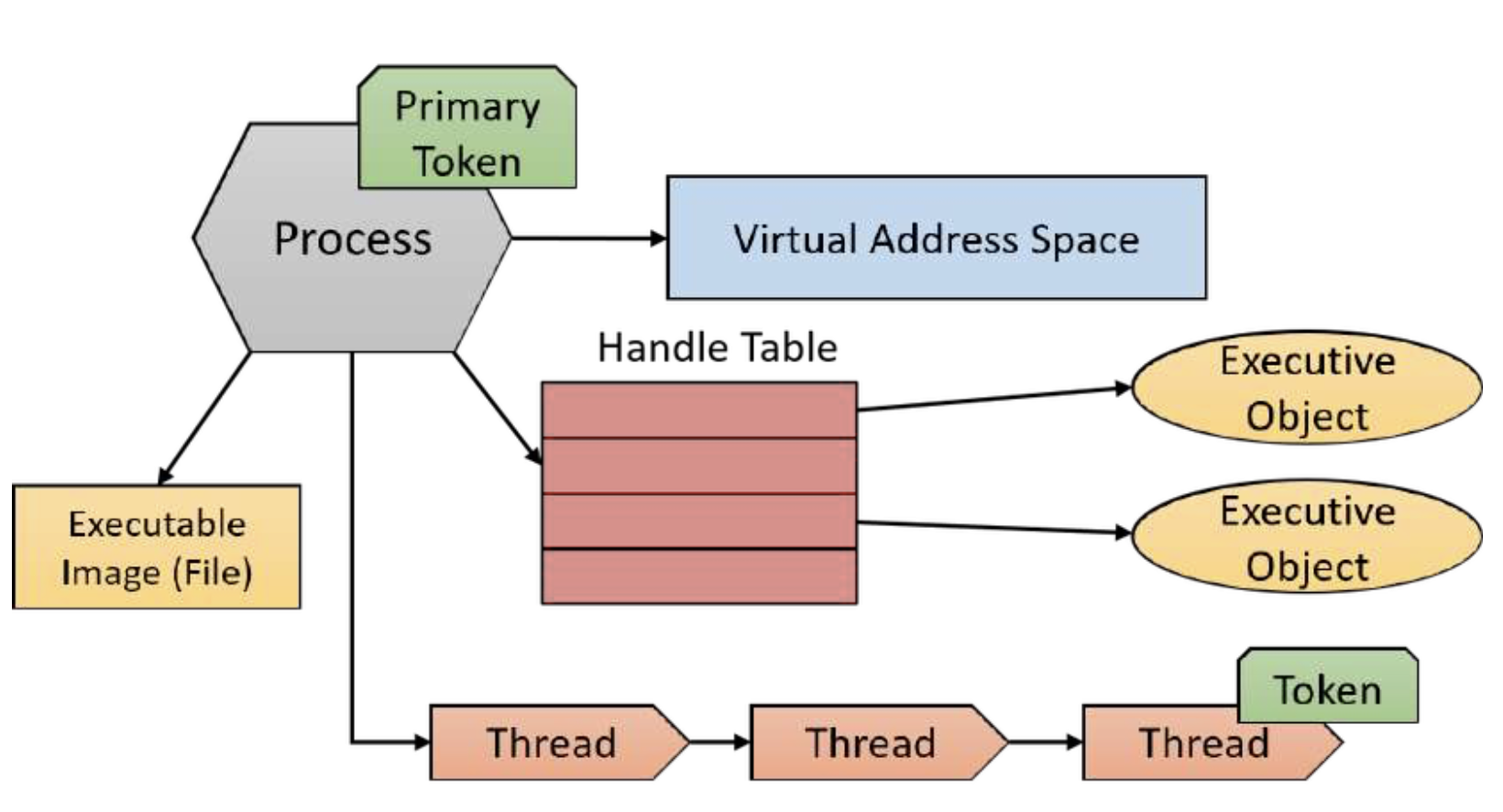

进程是一个包含和管理对象, 代表程序的运行实例. “进程运行”这个术语经常被使用, 但并不准确. 进程不运行——进程进行管理. 线程才是执行代码并技术上运行的单位. 从高层次的角度来看, 一个进程拥有以下内容:

- 一个可执行程序, 其中包含用于在进程内执行代码的初始代码和数据.

- 一个私有的虚拟地址空间, 用于为进程内代码所需的任何目的分配内存.

- 一个访问令牌 (有时称为*主令牌*), 这是一个存储进程默认安全上下文的对象, 由在进程内执行代码的线程使用 (除非线程通过模拟使用不同的令牌).

- 一个到 Executive (内核) 对象的私有句柄表, 例如事件, 信号量和文件.

- 一个或多个执行线程. 一个正常的 user-mode 进程创建时带有一个线程 (执行进程的主要入口点). 没有线程的 user-mode 进程基本上是无用的, 在正常情况下会被内核销毁.

一个进程的这些元素如图 1-1 所示.

Figure 1: 进程的重要组成部分

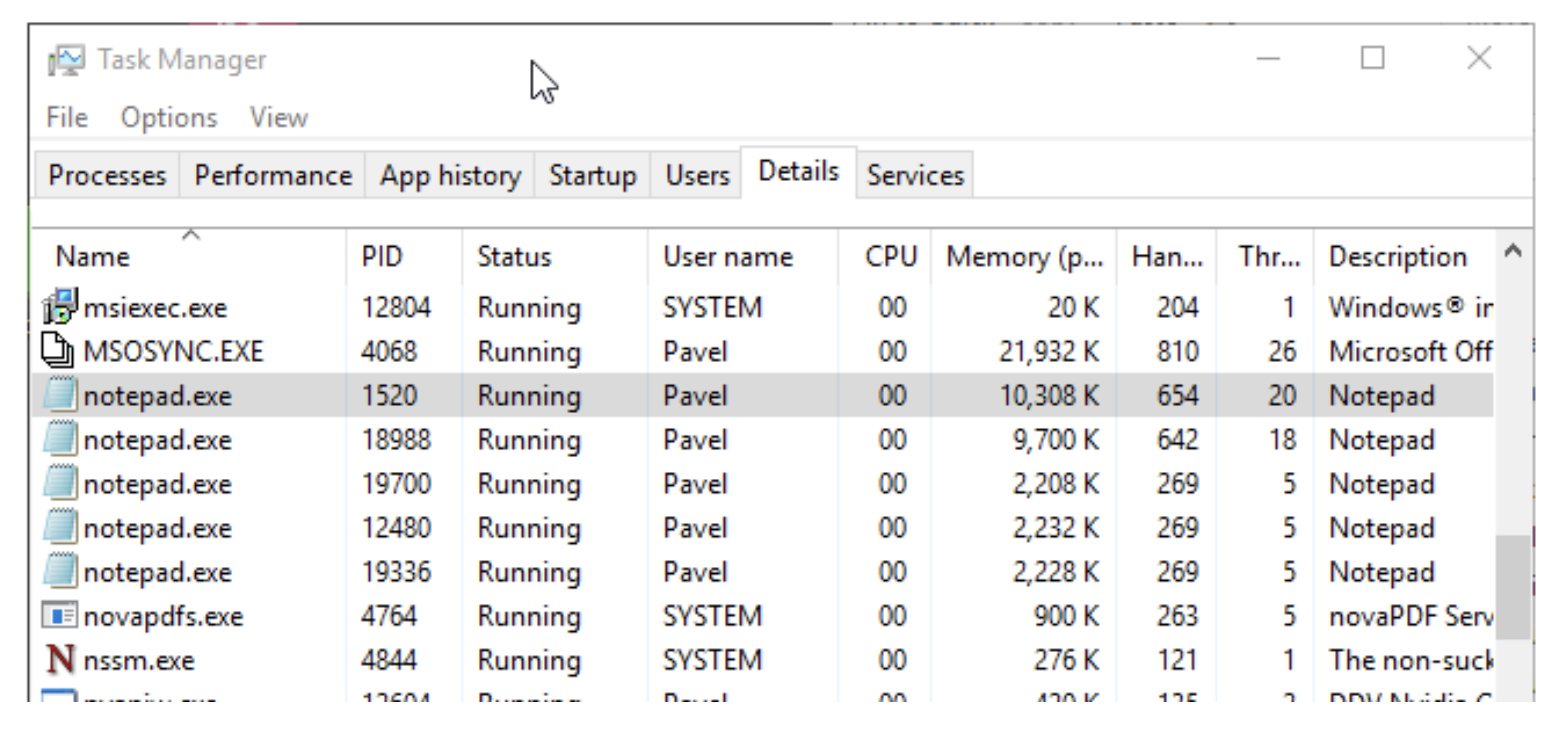

一个进程由其进程 ID (Process ID) 唯一标识, 只要该内核进程对象存在, 该 ID 就保持唯一. 一旦它被销毁, 相同的 ID 可能会被新进程重用. 重要的是要认识到, 可执行文件本身并不是进程的唯一标识符. 例如, 可能同时有五个 `notepad.exe` 的实例在运行. 每个进程都有自己的地址空间, 自己的线程, 自己的句柄表, 自己唯一的进程 ID 等. 所有这五个进程都使用相同的镜像文件 (`notepad.exe`)作为它们的初始代码和数据. 图 1-2 显示了任务管理器“详细信息”选项卡的屏幕截图, 其中显示了五个 `Notepad.exe` 的实例, 每个都有自己的属性.

Figure 2: notepad 的五个实例

- 动态链接库

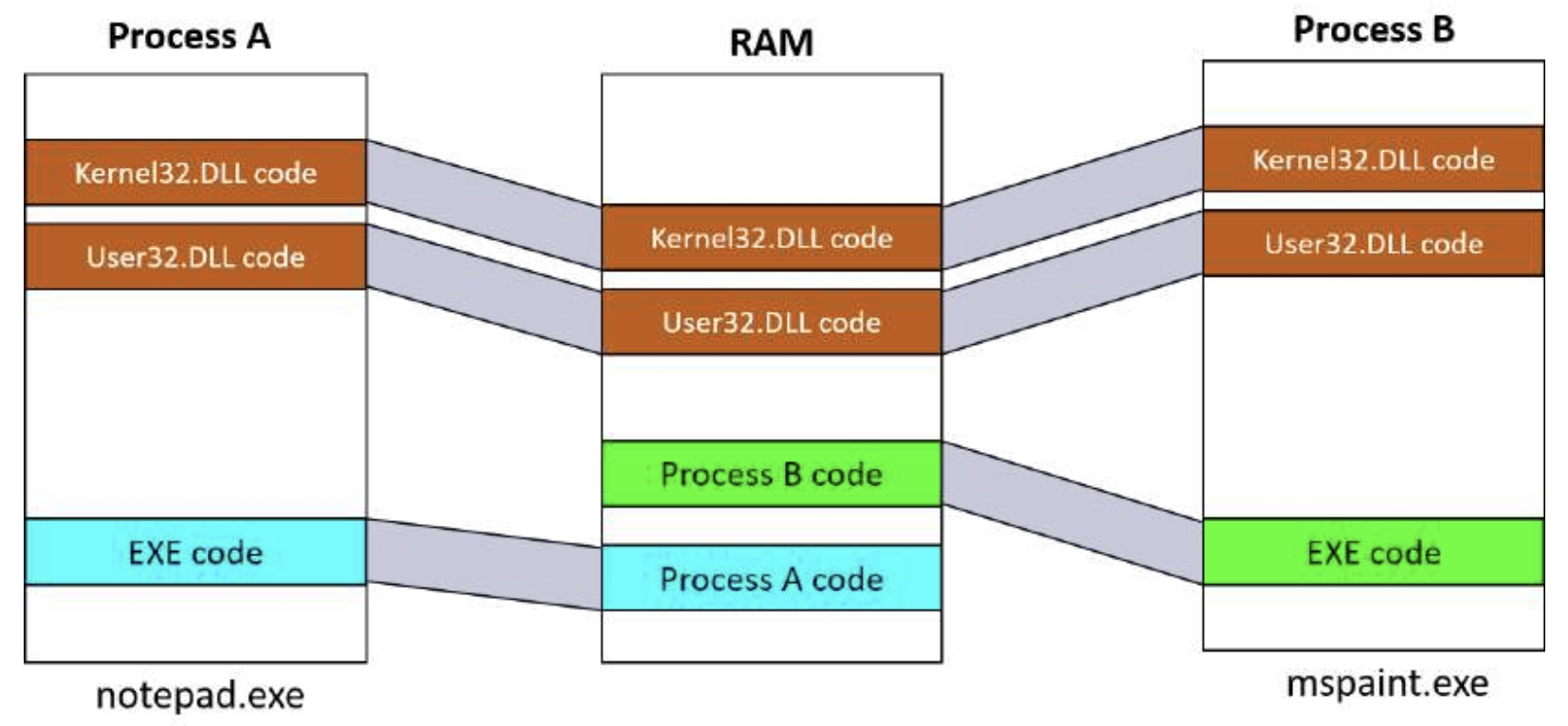

动态链接库 (Dynamic Link Libraries, DLLs) 是可执行文件, 可以包含代码, 数据和资源 (至少其中之一). DLLs 在进程初始化时 (称为*静态链接*) 或之后显式请求时 (称为*动态链接*) 动态加载到进程中. 我们将在第 15 章更详细地探讨 DLLs. DLLs 不像可执行文件那样包含标准的 `main` 函数, 因此不能直接运行. DLLs 允许在多个使用相同 DLL 的进程之间共享其物理内存中的代码, 这对于存储在 `System32` 目录中的所有标准 Windows DLLs 都是如此. 其中一些 DLLs, 称为*子系统 DLLs*, 实现了已文档化的 Windows API, 这是本书的重点.

图 1-3 显示了两个使用共享 DLL 的进程, 这些 DLL 映射到相同的物理 (和虚拟) 地址.

Figure 3: 共享 DLLs 代码

- 虚拟内存

每个进程都有其自己的虚拟, 私有, 线性地址空间. 这个地址空间开始时是空的 (或接近空的, 因为可执行镜像和

NtDll.Dll通常是首先被映射的). 一旦主 (第一个) 线程开始执行, 内存很可能会被分配, 更多的 DLLs 会被加载等等. 这个地址空间是私有的, 这意味着其他进程不能直接访问它. 地址空间范围从零开始 (尽管技术上地址的前 64KB 不能被分配), 一直到一个最大值, 这个最大值取决于进程的“位数” (32位或64位), 操作系统的“位数”和一个链接器标志, 如下所示:- 对于 32 位 Windows 系统上的 32 位进程, 进程地址空间大小默认为 2 GB.

- 对于使用增加用户地址空间设置的 32 位 Windows 系统上的 32 位进程, 该进程地址空间大小可以大到 3 GB (取决于确切的设置). 要获得扩展的地址空间范围, 创建该进程的可执行文件必须在其头部用

LARGEADDRESSAWARE链接器标志标记. 如果没有, 它仍然会被限制为 2 GB. - 对于 64 位进程 (自然是在 64 位 Windows 系统上), 地址空间大小为 8 TB (Windows 8及更早版本) 或 128 TB (Windows 8.1及更高版本).

- 对于 64 位 Windows 系统上的 32 位进程, 如果可执行镜像链接了

LARGEADDRESSAWARE标志, 则地址空间大小为 4 GB. 否则, 大小仍为 2 GB.

LARGEADDRESSAWARE标志的要求源于一个 2 GB 地址范围只需要 31 位, 留下了最高有效位 (MSB) 供应用程序使用. 指定此标志表示程序没有将第 31 位用于任何用途, 因此将该位设置为 1 (这会发生在地址大于 2 GB 的情况下) 不是问题.内存本身被称为 虚拟 内存, 这意味着地址范围与它在物理内存 (RAM) 中的确切位置之间存在间接关系. 进程中的缓冲区可能映射到物理内存, 或者可能暂时驻留在文件 (如页面文件) 中. “虚拟”一词指的是从执行的角度来看, 无需知道要访问的内存是否在 RAM 中; 如果内存确实映射到 RAM, CPU 将直接访问数据. 如果没有, CPU 将引发一个*页面错误*异常, 这将导致内存管理器的页面错误处理程序从相应的文件中获取数据, 将其复制到 RAM, 对映射缓冲区的页表条目进行必要的更改, 并指示 CPU 重试.

- 线程

实际执行代码的实体是线程. 线程包含在进程内, 使用进程暴露的资源来完成工作 (例如虚拟内存和内核对象的句柄). 线程拥有的最重要的属性如下:

- 当前访问模式, 用户模式或内核模式.

- 执行上下文, 包括处理器寄存器.

- 一个栈, 用于局部变量分配和调用管理.

- 线程局部存储 (TLS) 数组, 它提供了一种以统一访问语义存储线程私有数据的方法.

- 基础优先级和当前 (动态) 优先级.

- 处理器亲和性, 指示线程允许在哪些处理器上运行.

线程最常见的状态有:

- 运行中 - 当前正在 (逻辑) 处理器上执行代码.

- 就绪 - 等待被调度执行, 因为所有相关处理器都繁忙或不可用.

- 等待 - 等待某个事件发生才能继续. 一旦事件发生, 线程将移至*就绪*状态.

1.2.2. 通用系统架构

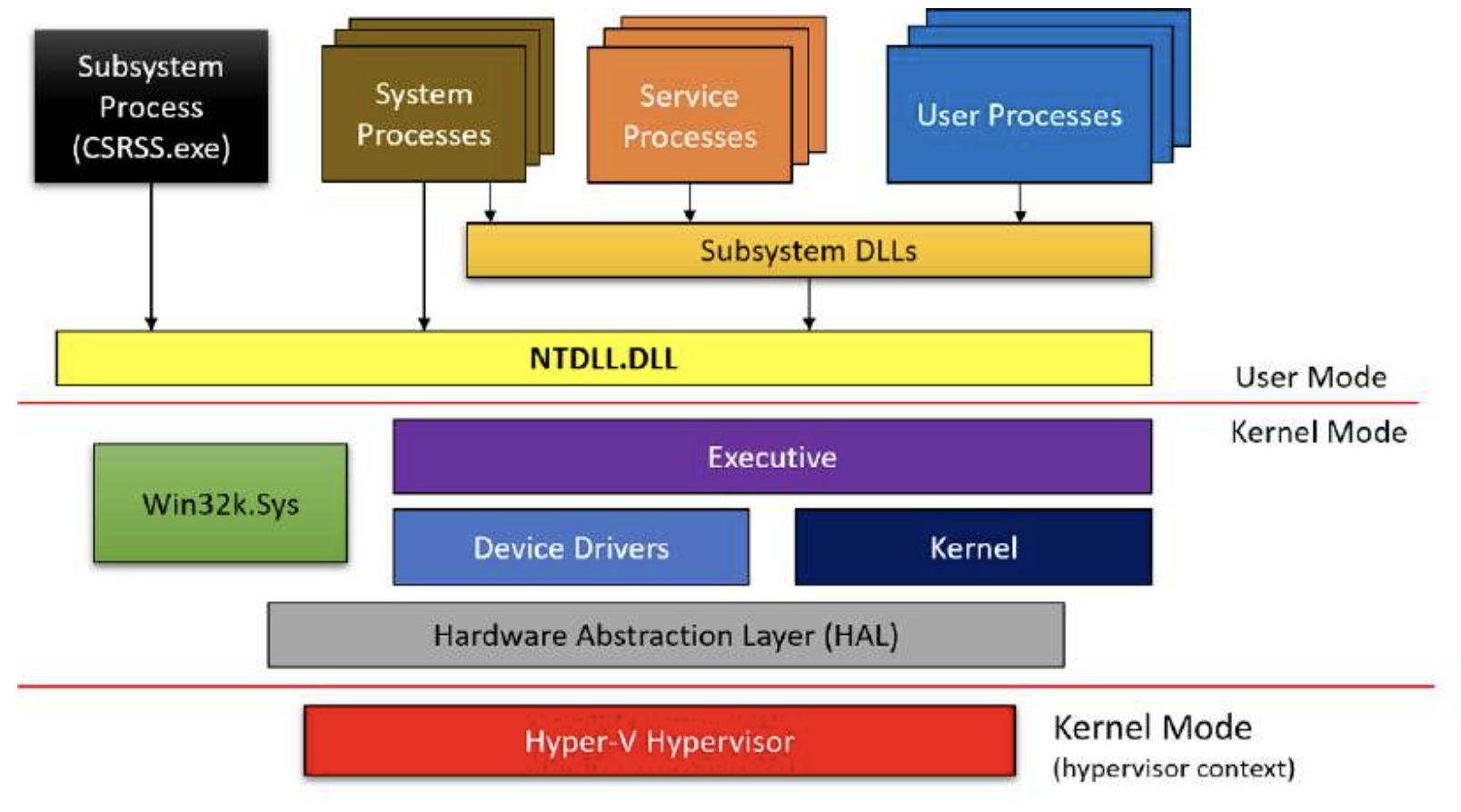

图 1-4 展示了 Windows 的通用架构, 包括用户模式和内核模式组件.

Figure 4: Windows 系统架构

以下是图 1-4 中出现的命名框的简要说明:

- 用户进程 这些是基于镜像文件的普通进程, 在系统上执行, 例如 `Notepad.exe`, `cmd.exe`, `explorer.exe` 的实例等等.

- 子系统 DLLs 子系统 DLLs 是实现子系统 API 的动态链接库 (DLLs). 子系统是内核暴露功能的某种视图. 从技术上讲, 从 Windows 8.1 开始, 只有一个子系统——Windows 子系统. 子系统 DLLs 包括众所周知的文件, 如 `kernel32.dll`, `user32.dll`, `gdi32.dll`, `advapi32.dll`, `combase.dll` 等等. 这些主要包含了 Windows 官方文档化的 API. 本书的重点是使用这些 DLLs 暴露的 API.

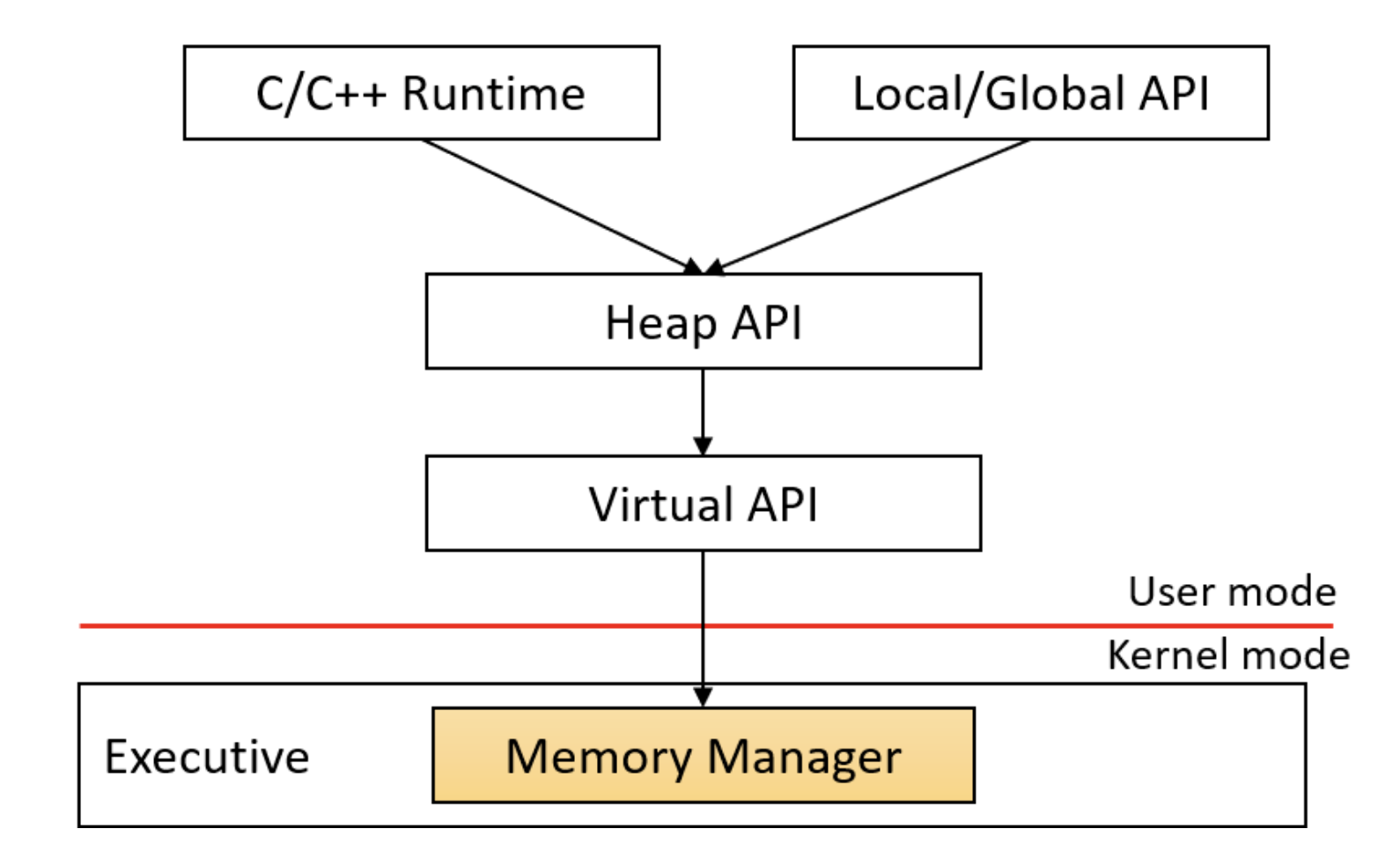

- NTDLL.DLL 一个系统范围的 DLL, 实现了 Windows native API. 这是仍然在用户模式下的最低层代码. 其最重要的作用是为系统调用进行到内核模式的转换. NTDLL 还实现了堆管理器, 镜像加载器和部分用户模式线程池. 尽管 native API 大部分是未文档化的, 我们在本书中会在标准文档化的 Windows API 无法实现某些目标时使用它的一部分.

- 服务进程 服务进程是与服务控制管理器 (SCM, 在 `services.exe` 中实现) 通信的普通 Windows 进程, 并允许对其生命周期进行一些控制. SCM 可以启动, 停止, 暂停, 恢复和向服务发送其他消息. 第 19 章将更详细地处理服务.

- Executive Executive 是 `NtOskrnl.exe` (即“内核”) 的上层. 它包含了内核模式下的大部分代码. 它主要包括各种“管理器”: 对象管理器, 内存管理器, I/O 管理器, 即插即用管理器, 电源管理器, 配置管理器等. 它远比下层的内核层要大.

- Kernel 内核层实现了内核模式操作系统代码中最基本和时间敏感的部分. 这包括线程调度, 中断和异常分派, 以及各种内核原语 (如互斥体和信号量) 的实现. 部分内核代码使用特定于 CPU 的机器语言编写, 以提高效率并直接访问特定于 CPU 的细节.

- 设备驱动程序 设备驱动程序是可加载的内核模块. 它们的代码在内核模式下执行, 因此拥有内核的全部能力. 经典的设备驱动程序提供了硬件设备与操作系统其余部分之间的粘合剂. 其他类型的驱动程序提供过滤功能. 有关设备驱动程序的更多信息, 请参阅我的书 “Windows Kernel Programming”.

- Win32k.sys Windows 子系统的内核模式组件. 本质上, 这是一个处理 Windows 用户界面部分和经典图形设备接口 (GDI) API 的内核模块 (驱动程序). 这意味着所有窗口操作都由该组件处理. 系统的其余部分对 UI 知之甚少.

- 硬件抽象层 (HAL) HAL 是最接近 CPU 的硬件之上的一个抽象层. 它允许设备驱动程序使用不需要详细和特定知识的 API, 例如中断控制器或 DMA 控制器. 自然地, 这一层主要对为处理硬件设备而编写的设备驱动程序有用.

- 系统进程 系统进程是一个总括性术语, 用于描述那些通常“就在那里”的进程, 它们做着自己的事情, 通常不与它们直接通信. 然而它们很重要, 有些实际上对系统的健康至关重要. 终止其中一些是致命的, 会导致系统崩溃. 一些系统进程是*原生进程*, 意味着它们只使用 native API (由 NTDLL 实现的 API). 系统进程的例子包括 `Smss.exe`, `Lsass.exe`, `Winlogon.exe`, `Services.exe` 等.

- 子系统进程 Windows 子系统进程, 运行着 `Csrss.exe` 镜像, 可以被看作是内核管理在 Windows 系统下运行的进程的助手. 这是一个关键进程, 意味着如果被杀死, 系统将会崩溃. 每个会话通常有一个 `Csrss.exe` 实例, 所以在标准系统上会存在两个实例——一个用于会话 0, 一个用于登录用户的会话 (通常是 1). 尽管 `Csrss.exe` 是 Windows 子系统 (如今唯一剩下的) 的“管理器”, 它的重要性远不止这个角色.

- Hyper-V Hypervisor Hyper-V hypervisor 存在于支持基于虚拟化的安全 (VBS) 的 Windows 10 和 Server 2016 (及更高版本) 系统上. VBS 提供了一个额外的安全层, 其中实际的机器实际上是由 Hyper-V 控制的虚拟机. VBS 超出了本书的范围. 更多信息, 请查阅 Windows Internals 书籍.

1.2.3. Windows 应用程序开发

Windows 提供了一个应用程序编程接口 (API), 供开发人员访问 Windows 的系统功能. 经典的 API 被称为 Windows API, 主要由一长串 C 函数组成, 提供从处理进程, 线程和其他低级对象的基本服务, 到用户界面, 图形, 网络和介于两者之间的一切功能. 本书主要侧重于使用此 API 来编程 Windows.

从 Windows 8 开始, Windows 支持两种稍有不同的应用程序类型: 经典的桌面应用程序, 这是 Windows 8 之前唯一的应用程序类型, 以及可以上传到 Windows 应用商店的通用 Windows 应用程序. 从内部角度看, 这两种类型的应用程序是相同的. 两种类型都使用线程, 虚拟内存, DLL, 句柄等. 应用商店应用程序主要使用 Windows 运行时 API (本节稍后描述), 但可以使用经典 Windows API 的一个子集. 相反, 桌面应用程序使用经典的 Windows API, 但也可以利用 Windows 运行时 API 的一个子集. 本书侧重于桌面应用程序, 因为整个 Windows API 都可供它们使用, 而此 API 包含了对系统编程有用的大部分功能.

Windows 提供的其他 API 风格, 特别是从 Windows Vista 开始, 都基于组件对象模型 (COM) 技术——一种于 1993 年发布的面向组件的编程范式, 至今仍在 Windows 的许多组件和服务中使用. 例子包括 DirectX, Windows Imaging Component (WIC), DirectShow, Media Foundation, Background Intelligent Transfer Service (BITS), Windows Management Instrumentation (WMI) 等等. COM 中最基本的概念是*接口*——一个由单个容器下的一组函数组成的契约. 我们将在第 18 章中探讨 COM 的基础知识.

自然地, 多年来, 针对这两种基本 API 风格开发了各种包装器, 有些由 Microsoft 开发, 有些由其他人开发. 以下是 Microsoft 开发的一些常见包装器:

- Microsoft Foundation Classes (MFC) - C++ 包装器, 主要用于 Windows 暴露的用户界面 (UI) 功能——处理窗口, 控件, 菜单, GDI, 对话框等.

- Active Template Library (ATL) - 一个基于 C++ 模板的库, 旨在构建 COM 服务器和客户端. 我们将在第 18 章中使用 ATL 来简化编写与 COM 相关的代码.

- Windows Template Library (WTL) - ATL 的一个扩展, 提供了基于模板的 Windows 用户界面功能包装器. 在功能方面, 它与 MFC 相当, 但更轻量级, 并且不附带 (大型) DLL (像 MFC 那样). 我们将在本书中使用 WTL 来简化与 UI 相关的代码, 因为 UI 不是本书的重点.

- .NET - 一个框架和运行时 (Common Language Runtime - CLR), 提供一系列服务, 例如将中间语言 (IL) 即时 (JIT) 编译为本地代码和垃圾回收. .NET 可以通过利用新语言 (C# 是最著名的) 来使用, 这些语言提供了许多功能, 其中许多功能抽象了 Windows 的功能并提高了生产力. .NET 框架使用标准的 Windows API 来完成其更高级别的功能. .NET 超出了本书的范围——有关 .NET 内部工作和功能的出色介绍, 请参阅 Jeffrey Richter 的 “CLR Via C#”.

- Windows Runtime (WinRT) - 这是在 Windows 8 及更高版本中添加的最新 API 层. 其主要目标是开发基于通用 Windows 平台 (UWP) 的应用程序. 这些应用程序可以打包并上传到 Windows 应用商店, 并由任何人下载. Windows Runtime 是围绕 COM 的增强版本构建的, 因此它也由接口作为其主要 (但不是唯一) 的构建块组成. 尽管这个平台是原生的 (而不是基于 .NET), 但它可以被 C++, C# (和其他 .NET 语言) 甚至 JavaScript 使用——Microsoft 提供了*语言投影*来简化对 Windows Runtime API 的访问. Windows Runtime API 的一个子集可用于 (经典) 桌面应用程序. 我们将在第 19 章中探讨 Windows Runtime 的基础知识.

大多数标准的 Windows API 函数定义都在 `windows.h` 头文件中可用. 在某些情况下, 需要额外的头文件以及额外的导入库. 本文将指出任何此类头文件和/或库.

- 你的第一个应用程序

本节描述了使用 Visual Studio 编写一个简单应用程序, 编译并成功运行它的基本知识. 如果你已经知道这些, 可以跳过本节.

首先, 你需要安装适当的 Windows 开发工具. 以下是按顺序排列的软件简短列表:

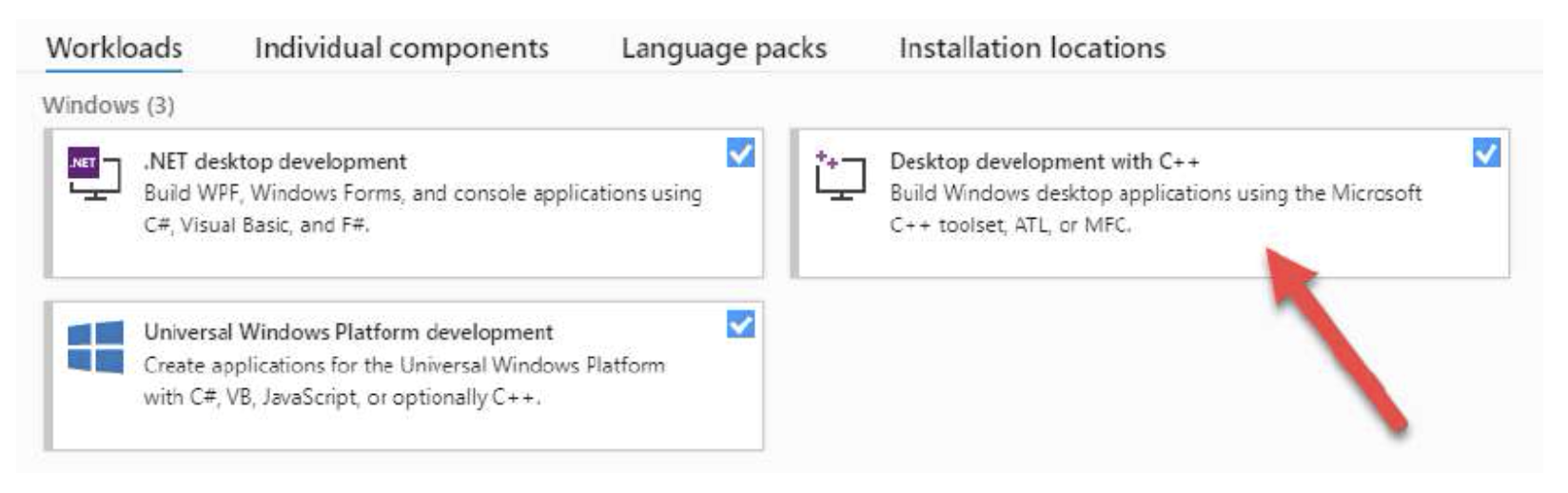

- Visual Studio 2017 或 2019, 任何版本, 包括免费的社区版 (可从 https://visualstudio.microsoft.com/downloads/ 获取). 早期版本的 Visual Studio 也可以正常工作, 但通常最好使用最新版本, 因为这些版本包括编译器改进以及可用性增强. 在安装程序的主窗口中, 确保至少选择了*使用 C++ 的桌面开发*工作负载, 如图 1-5 所示.

Figure 5: Visual Studio 安装程序主窗口

- Windows Software Development Kit (SDK) 是一个可选的安装项, 它提供 (可能) 更新的头文件和库, 以及各种工具.

一旦安装了 Visual Studio 2017/2019, 运行它并选择创建一个新项目.

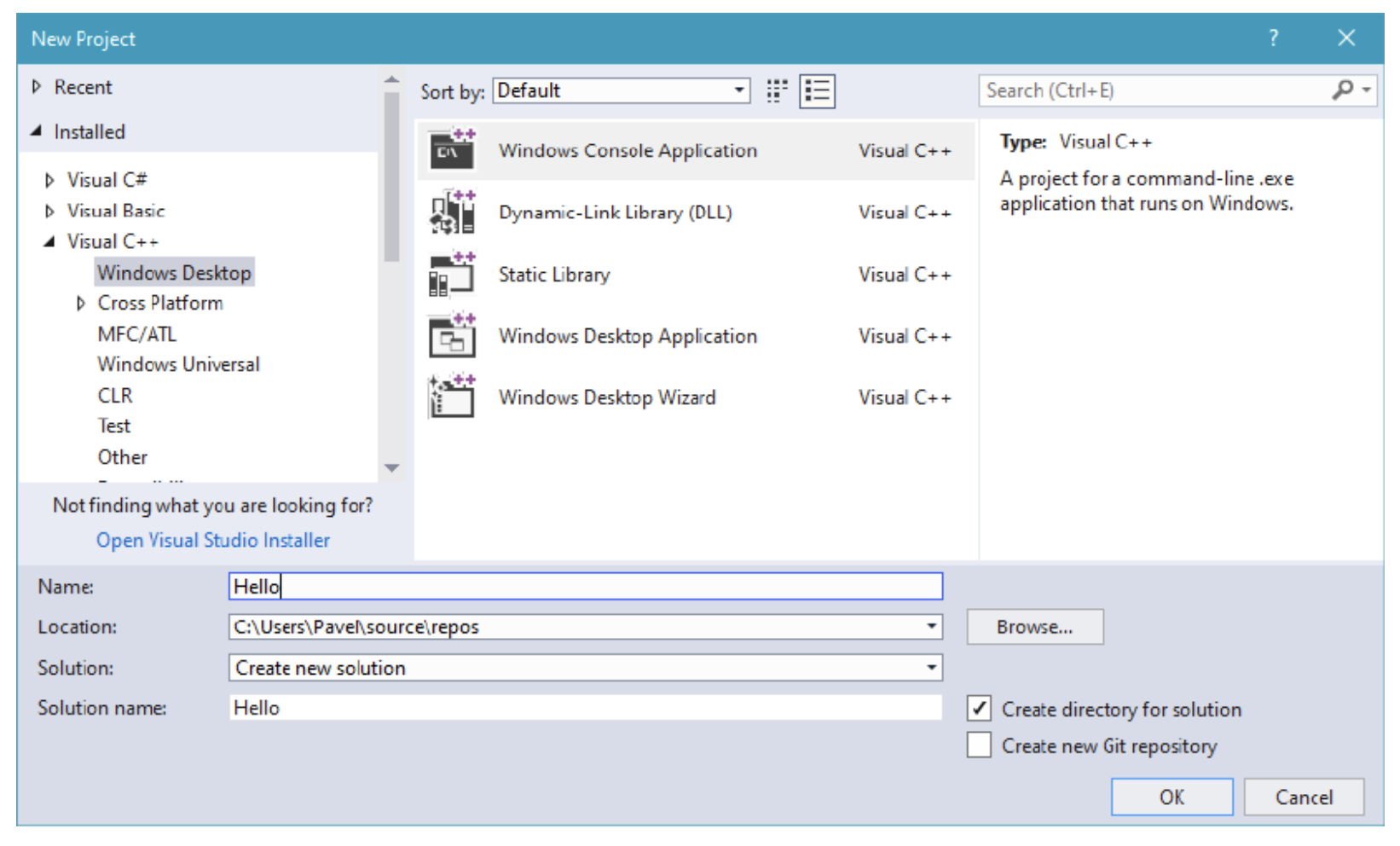

- 在 Visual Studio 2017 中, 从菜单中选择 文件 / 新建项目…, 找到 C++ / 桌面 节点, 然后选择 Windows 控制台应用程序 项目模板, 如图 1-6 所示.

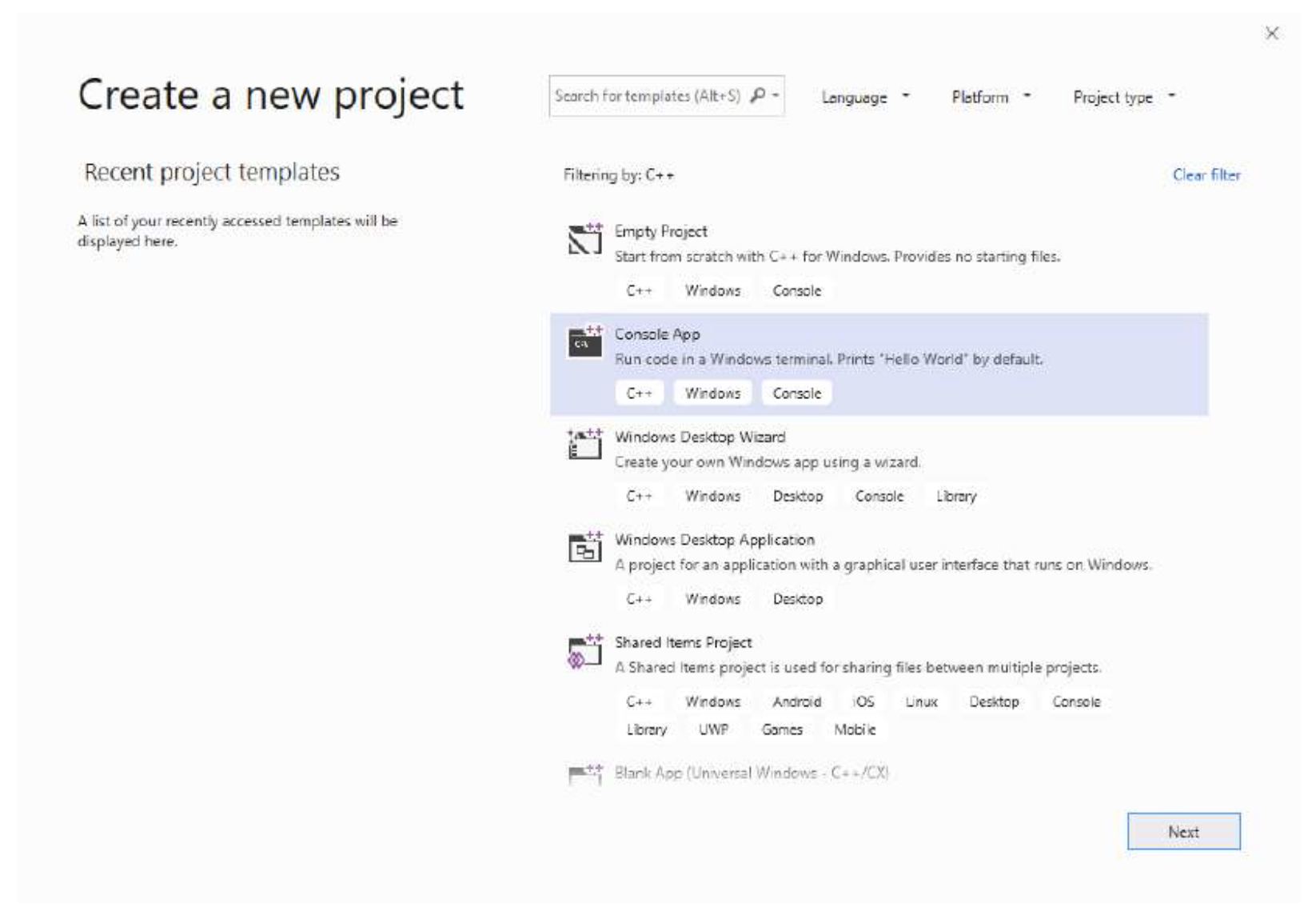

- 在 Visual Studio 2019 中, 从启动窗口选择*创建新项目*, 分别在项目类型和语言中用 `console` 和 `C++` 进行筛选, 然后选择*控制台应用* (确保列出的语言是 C++). 这如图 1-7 所示.

Figure 6: Visual Studio 2017 中的新项目对话框

Figure 7: Visual Studio 2019 中的新项目对话框

将项目命名为 `HelloWin`, 如果需要可以更改目标文件夹, 然后单击确定. 项目应该被创建, 并在编辑器中打开一个 `HelloWin.cpp` 文件, 其中包含一个最小的 `main` 函数.

在文件顶部添加一个 `#include` 用于 `windows.h`:

#include <windows.h>

如果你的项目有预编译头 (每个 C/C++ 源文件的顶部都有一个 `#include "pch.h"`), 请将 `windows.h` 的 `#include` 添加到此文件中, 以便在第一次编译后, 后续的编译会更快.

你也可以根据喜好将其包含在 C/C++ 文件中, 但该包含必须在 `pch.h` 包含之后.

再添加一个 `#include` 用于 `stdio.h` 以便访问 `printf` 函数:

#include <stdio.h>

在第一个应用程序中, 我们将通过调用 `GetNativeSystemInfo` 函数来获取一些系统信息. 这是 `main` 函数的代码:

int main() { SYSTEM_INFO si; ::GetNativeSystemInfo(&si); printf("Number of Logical Processors: %d\n", si.dwNumberOfProcessors); printf("Page size: %d Bytes\n", si.dwPageSize); printf("Processor Mask: 0x%p\n", (PVOID)si.dwActiveProcessorMask); printf("Minimum process address: 0x%p\n", si.lpMinimumApplicationAddress); printf("Maximum process address: 0x%p\n", si.lpMaximumApplicationAddress); return 0; }

从*生成*菜单中, 选择*生成解决方案*来编译和链接项目 (技术上是解决方案中的所有项目). 一切都应该无错误地编译和链接. 按 `Ctrl+F5` 在不附加调试器的情况下启动可执行文件. (或者使用*调试*菜单并选择*开始执行(不调试)*). 应该会打开一个控制台窗口, 显示类似以下的输出:

Number of Logical Processors: 12 Page size: 4096 Bytes Processor Mask: 0x00000FFF Minimum process address: 0x00010000 Maximum process address: 0x7FFEFFFF

如果你通过按 F5 (调试菜单, 开始调试) 运行应用程序, 控制台窗口将出现并在应用程序退出时迅速消失. 使用 `Ctrl+F5` 会添加一个方便的“按任意键继续”提示, 让你在关闭窗口前查看控制台输出.

Visual Studio 通常会创建两个解决方案平台 (x86 和 x64), 可以通过位于主工具栏中的解决方案平台组合框轻松切换. 默认情况下, x86 被选中, 这会产生上面的输出. 如果你将平台切换到 x64 并重新生成 (假设你正在运行 Intel/AMD 64 位版本的 Windows), 你会得到稍微不同的输出:

Number of Logical Processors: 12 Page size: 4096 Bytes Processor Mask: 0x0000000000000FFF Minimum process address: 0x0000000000010000 Maximum process address: 0x00007FFFFFFEFFFF

这些差异源于 64 位进程使用 8 字节大小的指针, 而 32 位进程使用 4 字节的指针. 来自 `SYSTEMINFO` 结构的地址空间地址信息被类型化为指针, 因此它们的大小因进程的“位数”而异. 我们将在本章后面的“32位 vs. 64位开发”部分更详细地讨论 32 位和 64 位开发.

不用担心这个小应用程序呈现的信息的含义 (尽管其中一些是自解释的). 我们将在后面的章节中探讨这些术语.

在上述代码中, 函数名前使用双冒号 `::GetNativeSystemInfo` 是为了强调该函数是 Windows API 的一部分, 而不是当前 C++ 类的某个成员函数. 在这个例子中, 这是显而易见的, 因为周围没有 C++ 类, 但这个约定将在全书中使用 (它还稍微加快了编译器的函数查找). 更多编码约定将在本章后面的“编码约定”部分描述.

1.2.4. 使用字符串

在经典的 C 语言中, 字符串不是真正的类型, 而只是指向以零结尾的字符的指针. Windows API 在许多情况下以这种方式使用字符串, 但并非所有情况都是如此. 在处理字符串时, 编码问题就会出现. 在本节中, 我们将大致了解字符串以及它们在 Windows API 中的使用方式.

在经典的 C 语言中, 只有一个代表字符的类型 - `char`. 由 `char` 代表的字符最多为 8 位大小, 其中前 7 位值利用 ASCII 编码. 今天的系统必须支持来自多种语言的多个字符集, 而这些不能用 8 位来容纳. 因此, 在 Unicode 这个总称下创建了新的编码, 官方可在 http://www.unicode.org 在线获取.

Unicode 联盟定义了几种其他的字符编码. 以下是常见的几种:

- UTF-8 - 网页上普遍使用的编码. 这种编码对属于 ASCII 集的拉丁字符使用一个字节, 对其他语言 (如中文, 希伯来语, 阿拉伯语等) 的字符使用更多字节. 这种编码之所以流行, 是因为如果文本主要是英文, 它的大小就很紧凑. 通常, UTF-8 为每个字符使用一到四个字节.

- UTF-16 - 在大多数情况下为每个字符使用两个字节, 并且仅用两个字节就包含了所有语言. 一些来自中文和日文的更深奥的字符可能需要四个字节, 但这些很少见.

- UTF-32 - 每个字符使用四个字节. 这是最容易使用的, 但也可能是最浪费的.

UTF 代表 Unicode 转换格式 (Unicode Transformation Format).

当大小很重要时, UTF-8 可能是最好的, 但从编程的角度来看, 它是有问题的, 因为不能使用随机访问. 例如, 要获取 UTF-8 字符串中的第 100 个字符, 代码需要从字符串的开头扫描并按顺序工作, 因为无法知道第 100 个字符可能在哪里. 另一方面, UTF-16 在编程上要方便得多 (如果我们忽略深奥的情况), 因为访问第 100 个字符意味着在字符串的起始地址上增加 200 个字节. UTF-32 太浪费了, 很少使用.

幸运的是, Windows 在其内核内部使用 UTF-16, 其中每个字符正好是 2 个字节. Windows API 也效仿, 使用 UTF-16 编码, 这很好, 因为当 API 调用最终到达内核时, 字符串不需要转换. 然而, Windows API 有一点小复杂.

Windows API 的部分内容是从 16 位 Windows 和消费者 Windows (Windows 95/98) 迁移过来的. 这些系统使用 ASCII 作为它们的主要工作方式, 这意味着 Windows API 使用 ASCII 字符串而不是 UTF-16. 当引入双字节编码时, 出现了进一步的复杂性, 其中每个字符的大小为一或两个字节, 失去了随机访问的优势.

所有这些的最终结果是, 出于兼容性原因, Windows API 包含 UTF-16 和 ASCII 函数. 由于今天上述系统已不存在, 最好放弃单字节每字符的字符串, 只使用 UTF-16 函数. 使用 ASCII 函数将导致字符串被转换为 UTF-16, 然后再与 UTF-16 函数一起使用.

在与 .NET Framework 互操作时, UTF-16 也很有利, 因为 .NET 的字符串类型只存储 UTF-16 字符. 这意味着将 UTF-16 字符串传递给 .NET 不需要任何转换或复制.

这里有一个函数 `CreateMutex` 的例子, 如果在网上搜索, 会找到两个函数之一: `CreateMutexA` 和 `CreateMutexW`. 离线文档给出了这个原型:

HANDLE CreateMutex( _In_opt_ LPSECURITY_ATTRIBUTES lpMutexAttributes, _In_ BOOL bInitialOwner, _In_opt_ LPCTSTR lpName);

`Inopt_` 和其他类似的注解被称为语法注解语言 (Syntax Annotation Language, SAL), 用于向函数和结构定义传达元数据信息. 这对人类和静态分析工具都可能有用. C++ 编译器目前忽略这些注解, 但 Visual Studio Enterprise 版本中可用的静态分析器使用它来在实际运行程序之前检测潜在错误.

现在让我们专注于最后一个参数, 这是一个类型为 `LPCTSTR` 的字符串指针. 让我们来分解一下: L=Long P=Pointer C=Constant STR=String. 唯一的谜团是中间的 T. `LPCTSTR` 实际上是一个 `typedef`, 具有以下定义之一:

typedef LPCSTR LPCTSTR; // const char* (UNICODE not defined) typedef LPCWSTR LPCTSTR; // const wchar_t* (UNICODE defined)

“long pointer”这个术语今天已经没有什么意义了. 在特定进程中, 所有指针的大小都相同 (32 位进程中为 4 字节, 64 位进程中为 8 字节). “long”和“short” (或“near”) 这些术语是 16 位 Windows 的遗留物, 当时这些术语确实有不同的含义. 另外, `LPCTSTR` 及类似类型还有另一个等效项——没有 L 的——`PCTSTR`, `PCWSTR` 等. 这些在源代码中通常更受青睐.

`UNICODE` 编译常量的定义使 `LPCTSTR` 扩展为 UTF-16 字符串, 而其缺失则扩展为 ASCII 字符串. 这也意味着 `CreateMutex` 不能是一个函数, 因为 C 语言不允许函数重载, 即单个函数名可以有多个原型. `CreateMutex` 是一个宏, 根据 `UNICODE` 是否定义, 扩展为 `CreateMutexW` (已定义) 或 `CreateMutexA` (未定义). Visual Studio 在所有新项目中默认定义 `UNICODE` 常量, 这是件好事. 我们总是希望使用 UTF-16 函数来防止从 ANSI 到 UTF-16 的转换 (当然, 对于包含非 ASCII 字符的字符串, 这种转换肯定会丢失信息).

`CreateMutexW` 中的 W 代表 Wide, `CreateMutexA` 中的 A 代表 ANSI 或 ASCII.

如果代码需要使用一个常量 UTF-16 字符串, 就在字符串前加上 `L` 前缀, 以指示编译器将字符串转换为 UTF-16. 这里有两个版本的字符串, 一个是 ASCII, 另一个是 UTF-16:

const char name1[] = "Hello"; // 6 bytes (including NULL terminator) const wchar_t name2[] = L"Hello"; // 12 bytes (including UTF-16 NULL terminator)

从现在开始, 我们将使用术语“Unicode”来指代 UTF-16, 除非另有明确说明.

使用宏引出了一个问题, 即我们如何编译使用常量字符串的代码, 而不明确选择 ASCII 与 Unicode? 答案在于另一个宏, `TEXT`. 以下是 `CreateMutex` 的一个例子:

HANDLE hMutex = ::CreateMutex(nullptr, FALSE, TEXT("MyMutex"));

`TEXT` 宏根据是否定义了 `UNICODE` 宏, 扩展为带或不带“L”前缀的常量字符串. 由于 ASCII 函数的开销更大, 因为它们在调用宽函数之前会转换其值, 我们应该永远不要使用 ASCII 函数. 这意味着我们可以简单地使用“L”前缀而不用 `TEXT` 宏. 我们将在全书中采用这种约定.

`TEXT` 宏有一个更短的版本, 叫做 `T`, 定义在 `<tchar.h>` 中. 它们是等效的. 使用这些宏仍然是一种相当普遍的做法, 这本身并不坏. 然而, 我倾向于不使用它.

与 `LPCTSTR` 类似, 还有其他的 `typedef` 允许根据 `UNICODE` 编译常量使用 ASCII 或 Unicode. 表 1-1 显示了其中一些 `typedef`.

| 通用类型 | ASCII 类型 | Unicode 类型 |

| TCHAR | char, CHAR | wchart, WCHAR |

| LPTSTR, PTSTR | char*, CHAR*, PSTR | wchart*, WCHAR*, PWSTR |

| LPCTSTR, PCTSTR | const char*, PCSTR | const wchart*, PCWSTR |

- C/C++ 运行时中的字符串

C/C++ 运行时有两套用于操作字符串的函数. 经典的 (ASCII) 函数以“str”开头, 例如 `strlen`, `strcpy`, `strcat` 等, 但也有 Unicode 版本以“wcs”开头, 例如 `wcslen`, `wcscpy`, `wcscat` 等.

与 Windows API 一样, 也有一套宏, 根据另一个编译常量 `UNICODE` (注意下划线) 扩展为 ASCII 或 Unicode 版本. 这些函数的前缀是“tcs”. 所以我们有 `tcslen`, `tcscpy`, `tcscat` 等函数, 它们都使用 `TCHAR` 类型.

Visual Studio 默认定义 `UNICODE` 常量, 所以如果我们使用“tcs”函数, 我们会得到 Unicode 函数. 如果只定义了“UNICODE”常量中的一个, 那将非常奇怪, 所以要避免这种情况.

- 字符串输出参数

像 `CreateMutex` 那样将字符串作为输入传递给函数是非常常见的. 另一个常见的需求是以字符串的形式接收结果. Windows API 使用几种方式来传回字符串结果.

第一种 (也是更常见的) 情况是客户端代码分配一个缓冲区来保存结果字符串, 并向 API 提供缓冲区的大小 (字符串可以容纳的最大大小), API 则将字符串写入到指定大小的缓冲区中. 一些 API 还会返回实际写入的字符数和/或如果缓冲区太小所需的字符数.

考虑 `GetSystemDirectory` 函数, 定义如下:

UINT GetSystemDirectory( _Out_ LPTSTR lpBuffer, _In_ UINT uSize);

该函数接受一个字符串缓冲区及其大小, 并返回写入的字符数. 请注意, 所有大小都是以*字符*为单位, 而不是字节, 这很方便. 函数在失败时返回零. 以下是一个示例用法 (暂时省略错误处理):

WCHAR path[MAX_PATH]; ::GetSystemDirectory(path, MAX_PATH); printf("System directory: %ws\n", path);

不要被指针类型迷惑——`GetSystemDirectory` 的声明并不意味着你只提供一个指针. 相反, 你必须分配一个缓冲区并传递指向此缓冲区的指针.

`MAXPATH` 在 Windows 头文件中定义为 260, 这是 Windows 中标准的最大路径长度 (从 Windows 10 开始, 这个限制可以扩展, 我们将在第 11 章中看到). 注意 `printf` 使用 `%ws` 作为字符串格式来指示它是一个 Unicode 字符串, 因为 `UNICODE` 默认是定义的, 所以所有字符串都是 Unicode.

第二种常见情况是客户端代码只提供一个字符串指针 (通过其地址), API 本身分配内存并将结果指针放入提供的变量中. 这意味着客户端代码有责任在不再需要结果字符串时释放内存. 关键在于使用正确的函数来释放内存. API 的文档会指明使用哪个函数. 以下是使用 `FormatMessage` 函数的一个例子, 其 Unicode 变体定义如下:

DWORD FormatMessageW( _In_ DWORD dwFlags, _In_opt_ LPCVOID lpSource, _In_ DWORD dwMessageId, _In_ DWORD dwLanguageId, _When_((dwFlags & FORMAT_MESSAGE_ALLOCATE_BUFFER) != 0, _At_((LPWSTR*)lpBuffer, _Outptr_result_z_)) _When_((dwFlags & FORMAT_MESSAGE_ALLOCATE_BUFFER) == 0, _Out_writes_z_(nSize)) LPWSTR lpBuffer, _In_ DWORD nSize, _In_opt_ va_list *Arguments);

看起来很吓人, 对吧? 我特意包含了这个函数的完整 SAL 注解, 因为 `lpBuffer` 参数很棘手. `FormatMessage` 返回一个错误号的字符串表示 (我们将在本章后面的“API 错误”部分更详细地讨论错误). 该函数很灵活, 因为它可以自己分配字符串, 或者让客户端提供一个缓冲区来保存结果字符串. 实际行为取决于第一个 `dwFlags` 参数: 如果它包含 `FORMATMESSAGEALLOCATEBUFFER` 标志, 函数将分配正确大小的缓冲区. 如果没有该标志, 则由调用者提供存储返回字符串的空间.

所有这些使得函数有点棘手, 至少因为如果选择了前一个选项, 指针类型应该是 `LPWSTR*`——也就是说, 一个指向指针的指针, 由函数填充. 这需要一个难看的转换来让编译器满意.

以下是一个简单的 `main` 函数, 它接受命令行参数中的错误号, 并显示其字符串表示 (如果有的话). 它使用了让函数自己分配的选项.

int main(int argc, const char* argv[]) { if (argc < 2) { printf("Usage: ShowError <number>\n"); return 0; } int message = atoi(argv); LPWSTR text; DWORD chars = ::FormatMessage( FORMAT_MESSAGE_ALLOCATE_BUFFER | // function allocates FORMAT_MESSAGE_FROM_SYSTEM | FORMAT_MESSAGE_IGNORE_INSERTS, nullptr, message, 0, (LPWSTR)&text, // ugly cast 0, nullptr); if (chars > 0) { printf("Message %d: %ws\n", message, text); ::LocalFree(text); } else { printf("No such error exists\n"); } return 0; }

完整的项目名为 `ShowError`, 位于本书的 Github 仓库中.

请注意, 如果调用成功, 会调用 `LocalFree` 函数来释放字符串. `FormatMessage` 的文档说明这是释放缓冲区的函数.

这是一个示例运行:

C:\Dev\Win10SysProg\x64\Debug>ShowError.exe 2 Message 2: The system cannot find the file specified. C:\Dev\Win10SysProg\x64\Debug>ShowError.exe 5 Message 5: Access is denied. C:\Dev\Win10SysProg\x64\Debug>ShowError.exe 129 Message 129: The %1 application cannot be run in Win32 mode. C:\Dev\Win10SysProg\x64\Debug>ShowError.exe 1999 No such error exists

- 安全字符串函数

一些经典的 C/C++ 运行时字符串函数 (以及 Windows API 中的一些类似函数) 从安全性和可靠性的角度来看被认为不“安全”. 例如, `strcpy` 函数是有问题的, 因为它会复制源字符串到目标指针, 直到遇到 NULL 终止符. 这可能会溢出目标缓冲区, 在好的情况下导致崩溃 (例如, 缓冲区可能在栈上, 并破坏存储在那里的返回地址), 并被用作缓冲区溢出攻击, 其中一个备用返回地址被存储在栈上, 跳转到一个准备好的 shellcode.

为了减轻这些潜在的漏洞, Microsoft 向 C/C++ 运行时库添加了一组“安全”的字符串函数, 其中使用一个额外的参数来指定目标缓冲区的最大大小, 因此它永远不会溢出. 这些函数有“s”后缀, 例如 `strcpys`, `wcscats` 等.

以下是使用这些函数的一些例子:

void wmain(int argc, const wchar_t* argv[]) { // assume arc >= 2 for this demo WCHAR buffer; wcscpy_s(buffer, argv); // C++ version aware of static buffers WCHAR* buffer2 = (WCHAR*)malloc(32 * sizeof(WCHAR)); //wcscpy_s(buffer2, argv); // does not compile wcscpy_s(buffer2, 32, argv); // size in characters (not bytes) }

最大大小总是以字符而不是字节指定. 另请注意, 如果目标缓冲区是静态分配的, 这些函数能够自动计算最大大小, 这很方便.

另一组安全字符串函数也被添加到了 Windows API 中, 至少为了减少对 C/C++ 运行时的依赖. 这些函数在头文件 `<strsafe.h>` 中声明 (并实现). 它们是根据 Windows API 约定构建的, 其中函数实际上是扩展为带有“A”或“W”后缀的函数的宏. 以下是一些简单的用法示例 (使用与上面相同的声明):

StringCchCopy(buffer, _countof(buffer), argv); StringCchCat(buffer, _countof(buffer), L"cat"); StringCchCopy(buffer2, 32, argv); StringCchCat(buffer2, 32, L"cat");

“Cch” 代表字符计数 (Count of Characters).

注意这些函数没有能够处理静态分配缓冲区的 C++ 变体. 解决方案是使用 `countof` 宏, 该宏返回数组中的元素数量. 它的定义类似于 `sizeof(a)/sizeof(a[0])`, 给定一个数组 `a`.

你应该使用哪一套函数? 这主要取决于个人喜好. 重要的是避免使用经典的, 不安全的函数. 如果你确实尝试使用它们, 你会得到一个类似这样的编译器错误:

error C4996: 'wcscpy': This function or variable may be unsafe. Consider using wcscpy_s instead. To disable deprecation, use _CRT_SECURE_NO_WARNINGS. See online help for details.

显然, 这个错误可以通过在包含 C/C++ 头文件之前定义 `CRTSECURENOWARNINGS` 来禁用, 但这是一个坏主意. 这个宏的存在是为了帮助维护与旧源代码的兼容性, 这些代码在用新编译器编译时不应被触动.

从 Windows Vista 开始, Windows 有官方的 32 位和 64 位版本 (也有一个非商业版的 Windows XP 64 位版本). 从 Windows Server 2008 R2 开始, 所有服务器版本都只有 64 位. Microsoft 移除了 32 位服务器版本, 因为服务器通常需要大量的 RAM 和大的进程地址空间, 这使得 32 位系统对于服务器工作来说太有限了.

从 API 的角度来看, 32 位和 64 位的编程模型是相同的. 你应该能够通过在 Visual Studio 中选择所需的配置并点击生成来编译成 32 位或 64 位. 然而, 如果代码要为 32 位和 64 位目标都成功构建, 编码必须小心地正确使用类型. 在 64 位中, 指针大小为 8 字节, 而在 32 位中它们只有 4 字节. 如果假设指针的大小是某个特定值, 这种变化可能会导致错误. 例如, 考虑这个转换操作:

void* p = ...; int value = (int)p; // do something with value

这段代码是有问题的, 因为在 64 位中, 指针值被截断为 4 字节以适应 `int` (在 64 位编译中 `int` 仍然是 4 字节). 如果确实需要这样的转换, 应该使用一个替代类型 - `INTPTR`:

void* p = ...; INT_PTR value = (INT_PTR)p; // do something with value

`INTPTR` 的意思是: “一个指针大小的 int”. Windows 头文件为此精确原因定义了几种这样的类型. 其他类型无论编译的“位数”如何都保持其大小. 表 1-2 显示了一些常见类型及其大小的示例.

| type name | size (32 bit) | size (64 bit) | Description |

| ULONGPTR | 4 bytes | 8 bytes | unsigned integer the size of a pointer |

| PVOID, void* | 4 bytes | 8 bytes | void pointer |

| any pointer | 4 bytes | 8 bytes | |

| BYTE, uint8t | 1 bytes | 1 bytes | unsigned 8 bit integer |

| WORD, uint16t | 2 bytes | 2 bytes | unsigned 16 bit integer |

| DWORD, ULONG, uint32t | 4 bytes | 4 bytes | unsigned 32 bit integer |

| LONGLONG, _int64, int64t | 8 bytes | 8 bytes | signed 64 bit integer |

| SIZET, sizet | 4 bytes | 8 bytes | unsigned integer sized as native integer |

32 位和 64 位之间的差异超出了类型大小. 64 位进程的地址空间是 128 TB (Windows 8.1 及更高版本), 而 32 位进程只有 2 GB. 在 x64 系统 (Intel/AMD) 上, 32 位进程可以很好地执行, 这要归功于一个名为 WOW64 (Windows on Windows 64) 的转换层. 我们将在第 12 章中更深入地探讨这一层. 这也有一些影响, 这将在该章中讨论.

本书中的所有示例应用程序都应该在 x86 和 x64 上同样成功地构建和运行, 除非另有明确说明. 在开发过程中最好同时为 x86 和 x64 构建, 并修复可能出现的任何问题.

在本书中, 我们不会明确地涵盖 ARM 和 ARM64. 所有程序都应该可以在这样的系统上正常构建和运行 (32 位在 ARM 上, 64 位在 ARM64 上), 但我没有权限访问这样的系统, 所以无法亲自验证.

最后, 如果代码应该只在 64 位 (或只在 32 位) 中编译, 宏 `WIN64` 是为 64 位编译定义的. 例如, 我们可以将 `HelloWin` 中的以下行:

printf("Processor Mask: 0x%p\n", (PVOID)si.dwActiveProcessorMask);

替换为

#ifdef _WIN64 printf("Processor Mask: 0x%016llX\n", si.dwActiveProcessorMask); #else printf("Processor Mask: 0x%08X\n", si.dwActiveProcessorMask); #endif

这比使用 `%p` 格式字符串要清晰一些, `%p` 格式字符串在 32 位进程中自动期望 4 字节, 在 64 位进程中期望 8 字节. 这强制转换为 `PVOID`, 因为 `dwActiveProcessorMask` 是 `DWORDPTR` 类型, 与 `%p` 一起使用时会产生警告.

一个更好的选择是指定 `%zu` 或 `%zX`, 用于格式化 `sizet` 值, 相当于 `DWORDPTR`.

拥有任何编码约定对于一致性和清晰度都是好的, 但实际的约定当然是多种多样的. 本书中使用了以下编码约定.

- Windows API 函数使用双冒号前缀. 示例: `::CreateFile`.

- 类型名称使用 Pascal 命名法 (首字母大写, 每个单词的首字母也大写. 示例: Book, SolidBrush). 例外是与 UI 相关的类, 它们以大写 ‘C’ 开头; 这是为了与 WTL 保持一致.

- C++ 类中的私有成员变量以下划线开头, 并使用驼峰命名法 (首字母小写, 后续单词首字母大写). 示例: `size`, `isRunning`. 例外是 WTL 类, 其中私有成员变量名以 `m_` 开头. 这是为了与 ATL/WTL 风格保持一致.

- 变量名不使用旧的匈牙利表示法. 然而, 可能有一些偶尔的例外, 比如句柄的 `h` 前缀和指针的 `p` 前缀.

- 函数名遵循 Windows API 的约定, 使用 Pascal 命名法.

- 当需要像向量这样的通用数据类型时, 使用 C++ 标准库, 除非有充分的理由使用其他东西.

- 我们将使用 Microsoft 的 Windows Implementation Library (WIL), 它以 Nuget 包的形式发布. 这个库包含有用的类型, 以便更容易地使用 Windows API. 下一章将简要介绍 WIL.

- 一些示例有用户界面. 本书使用 Windows Template Library (WTL) 来简化与 UI 相关的代码. 你当然可以使用其他 UI 库, 如 MFC, Qt, 直接的 Windows API, 甚至 .NET 库, 如 WinForms 或 WPF (假设你知道如何从 .NET 调用本地函数). UI 不是本书的重点. 如果你需要更多关于本地 Windows UI 开发的细节, 请查阅 Charles Petzold 的经典著作“Programming Windows”, 第 6 版.

匈牙利表示法使用前缀来提示变量的类型. 示例: `szName`, `dwValue`. 这个约定现在被认为是过时的, 尽管 Windows API 中的参数名和结构成员大量使用它.

本书后面还会用到一些其他的编码约定, 当它们变得相关时将会被描述.

本书中的代码示例使用了一些 C++. 我们不会使用任何“复杂”的 C++ 特性, 主要是那些能够提高生产力, 帮助避免错误的特性. 以下是我们将使用的主要 C++ 特性:

- `nullptr` 关键字, 代表一个真正的 NULL 指针.

- `auto` 关键字, 允许在声明和初始化变量时进行类型推断. 这有助于减少混乱, 节省一些输入, 并专注于代码的重要部分.

- `new` 和 `delete` 操作符.

- 作用域枚举 (`enum class`).

- 带有成员变量和函数的类.

- 模板, 在它们有意义的地方.

- 构造函数和析构函数, 特别是用于构建 RAII (Resource Acquisition Is Initialization) 类型. RAII 将在下一章中更详细地讨论.

Windows API 函数可能会因各种原因失败. 不幸的是, 函数指示成功或失败的方式在所有函数中并不一致. 也就是说, 情况很少, 简要描述在表 1-3 中.

| function return type | Success is … | Failure is … | How to get the error number |

|---|---|---|---|

| `BOOL` | not `FALSE` (0) | `FALSE` (0) | call `GetLastError` |

| `HANDLE` | not `NULL` (0) and not `INVALIDHANDLEVALUE` (-1) | 0 or -1 | call `GetLastError` |

| `void` | cannot fail (usually) | None | Not needed, but in rare cases throws an SEH exception |

| `LSTATUS` or `LONG` | `ERRORSUCCESS` (0) | greater than zero | return value is the error itself |

| `HRESULT` | greater or equal to zero, usually `SOK` (0) | negative number | return value is the error itself |

| other | depends | depends | look up function documentation |

最常见的情况是返回一个 `BOOL` 类型. `BOOL` 类型与 C++ 的 `bool` 类型不同; `BOOL` 实际上是一个 32 位的有符号整数. 一个非零的返回值表示成功, 而返回的零 (`FALSE`) 表示函数失败. 重要的是不要显式地与 `TRUE` (1) 值进行测试, 因为成功有时可能会返回一个不同于 1 的值. 如果函数失败, 实际的错误代码可以通过调用 `GetLastError` 来获取, 该函数负责存储当前线程上发生的 API 函数的最后一个错误. 换句话说, 每个线程都有其自己的最后错误值, 这在像 Windows 这样的多线程环境中是有意义的——多个线程可能同时调用 API 函数.

以下是处理此类错误的示例:

BOOL success = ::CallSomeAPIThatReturnsBOOL(); if(!success) { // error - handle it (just print it in this example) printf("Error: %d\n", ::GetLastError()); }

表 1-3 中的第二项是用于返回 `void` 的函数. 实际上这样的函数很少, 而且大多数不会失败. 不幸的是, 有极少数这样的函数在极端情况下 (通常是内存资源非常低) 确实会失败, 并抛出结构化异常处理 (SEH) 异常. 我们将在第 20 章讨论 SEH. 你可能不需要太担心这样的函数, 因为如果其中一个失败, 这意味着整个进程甚至系统都处于大麻烦中.

接下来, 有返回 `LSTATUS` 或 `LONG` 的函数, 它们都只是有符号的 32 位整数. 使用这种方案的最常见的 API 是我们将在第 17 章中遇到的注册表函数. 这些函数如果成功则返回 `ERRORSUCCESS` (0). 否则, 返回值本身就是错误 (不需要调用 `GetLastError`).

表 1-3 列表中的下一个是 `HRESULT` 类型, 这又是一个有符号的 32 位整数. 这种返回类型对于组件对象模型 (COM) 函数是常见的 (COM 在第 18 章中讨论). 零或正值表示成功, 而负值表示错误, 由返回值标识. 在大多数情况下, 检查成功或失败是使用 `SUCCEEDED` 或 `FAILED` 宏完成的, 分别返回 `true` 或 `false`. 在极少数情况下, 代码需要查看实际值.

Windows 头文件包含一个宏, 用于将 Win32 错误 (`GetLastError`) 转换为适当的 `HRESULT`: `HRESULTFROMWIN32`, 如果 COM 方法需要基于失败的返回 `BOOL` 的 API 返回错误, 这很有用.

以下是处理基于 `HRESULT` 的错误的示例:

IGlobalInterfaceTable* pGit; HRESULT hr = ::CoCreateInstance(CLSID_StdGlobalInterfaceTable, nullptr, CLSCTX_ALL, IID_IGlobalInterfaceTable, (void**)&pGit); if(FAILED(hr)) { printf("Error: %08X\n", hr); } else { // do work pGit->Release(); // release interface pointer }

不用担心上述代码的细节. 第 21 章专门用于 COM.

表 1-3 中的最后一项是用于“其他”函数. 例如, 我们在几个部分前遇到的 `FormatMessage` 函数返回一个 `DWORD`, 指示复制到提供的缓冲区的字符数, 如果函数失败则为零. 对于这类函数, 没有硬性规定——文档是最好的指南. 幸运的是, 这样的函数并不多.

- 定义自定义错误代码

由 `GetLastError` 暴露的错误代码机制也可以被应用程序使用, 以类似的方式设置错误代码. 这是通过调用 `SetLastError` 并将错误设置在当前线程上来完成的. 一个函数可以使用许多预定义的错误代码之一, 或者它可以定义自己的错误代码. 为了防止与系统定义的代码发生任何冲突, 应用程序应在定义的错误代码中设置第 29 位.

以下是使用此技术的函数示例:

#define MY_ERROR_1 ((1 << 29) | 1) #define MY_ERROR_2 ((1 << 29) | 2) BOOL SomeApi1(int32_t, int32_t*); BOOL SomeApi2(int32_t, int32_t*); bool DoWork(int32_t value, int32_t* result) { int32_t result1; BOOL ok = ::SomeApi1(value, &result1); if (!ok) { ::SetLastError(MY_ERROR_1); return false; } int32_t result2; ok = ::SomeApi2(value, &result2); if (!ok) { ::SetLastError(MY_ERROR_2); return false; } *result = result1 + result2; return true; }

请注意, 在我的函数中, 我可以自由使用 C++ 的 `bool` 类型, 它可以是 `true` 或 `false`, 而不是一个 32 位的整数 (`BOOL`). 自定义的错误代码设置了第 29 位, 确保它们不会与系统定义的错误代码冲突.

在某些情况下, 查询当前应用程序正在其上执行的 Windows 操作系统版本是可取的. Windows 版本的官方版本号如表 1-4 所示.

| Windows 版本名称 | 官方版本号 |

|---|---|

| Windows NT 3.1 | 3.1 |

| Windows NT 3.5 | 3.5 |

| Windows NT 4.0 | 4 |

| Windows 2000 | 5.0 |

| Windows XP | 5.1 |

| Windows Server 2003 | 5.2 |

| Windows Vista / Server 2008 | 6.0 |

| Windows 7 / Server 2008 R2 | 6.1 |

| Windows 8 / Server 2012 | 6.2 |

| Windows 8.1 / Server 2012 R2 | 6.3 |

| Windows 10 / Server 2016 | 10.0 |

你可能想知道为什么版本号有这些值——我们稍后会谈到. 获取此信息的经典函数是 `GetVersionEx`, 声明如下:

typedef struct _OSVERSIONINFO { DWORD dwOSVersionInfoSize; DWORD dwMajorVersion; DWORD dwMinorVersion; DWORD dwBuildNumber; DWORD dwPlatformId; TCHAR szCSDVersion[ 128 ]; // Maintenance string for PSS usage } OSVERSIONINFO, *POSVERSIONINFO, *LPOSVERSIONINFO; BOOL GetVersionEx( _Inout_ POSVERSIONINFO pVersionInformation);

使用它相当直接:

OSVERSIONINFO vi = { sizeof(vi) }; ::GetVersionEx(&vi); printf("Version: %d.%d.%d\n", vi.dwMajorVersion, vi.dwMinorVersion, vi.dwBuildNumber);

然而, 使用最近的 SDK 编译它会导致编译错误: “error C4996: ‘GetVersionExW’: was declared deprecated”. 原因很快就会明了. 通过在包含 `<windows.h>` 之前添加以下定义, 可以移除此弃用警告:

#define BUILD_WINDOWS #include <Windows.h>

在 Windows 8 (含) 以下的 Windows 上运行上述代码片段会返回正确的 Windows 版本. 然而, 在 Windows 8.1 或 10 (及其服务器等效版本) 上运行, 将始终显示以下输出:

Version: 6.2.9200

这是 Windows 8 的 Windows 版本. 为什么? 这是微软在 Windows Vista 上遇到一些应用程序问题后设计的一种防御机制. 由于 Vista 在 2006 年 1 月发布, 几乎在 Windows XP 五年后, 许多应用程序是在 XP 时代构建的, 其中一些费力地检查最低 Windows 版本为 XP, 使用以下代码:

OSVERSIONINFO vi = { sizeof(vi) }; ::GetVersionEx(&vi); if(vi.dwMajorVersion >= 5 && vi.dwMinorVersion >= 1) { // XP or later: good to go? }

这段代码是有问题的, 因为它没有预见到主版本号为 6 或更高且次版本号为零的可能性. 所以, 对于 Vista, 上述条件失败, 并会通知用户“请使用 XP 或更高版本”. 正确的检查应该是这样的:

if(vi.dwMajorVersion > 5 || (vi.dwMajorVersion == 5 && vi.dwMinorVersion >= 1) { // XP or later: good to go! }

不幸的是, 太多应用程序有那个 bug, 所以微软为 Windows 7 决定不增加主版本号, 只将次版本号增加到 1; 这解决了这个 bug. Windows 8 的理由类似 (6.2). Windows 8.1 也是如此 (6.3). 但 Windows 10 呢? 版本应该是 6.4 吗? 这似乎是一个彻底的失败——微软能把主版本号一直留在 6 上多久? 嗯, Windows 10 的版本号是 10.0. 这是否意味着一切都好了? 不完全是. 正如我们所见, 即使在 Windows 10 上, 调用 `GetVersionEx` 也会返回 Windows 8 的数字. 这是怎么回事?

引入了一项新功能 (称为 Switchback), 它返回的 Windows 版本不高于 8 (6.2), 以防止兼容性问题, *除非*有问题的应用程序已声明其知道更高版本的 Windows 存在. 这是通过一个清单文件——一个带有配置信息的可选 XML 文件——来完成的, 该文件可用于指示对从 Vista 到 10 的特定 Windows 版本的感知.

这不仅仅是为了操纵返回的版本号, 也是为了一些 API 的行为变化以实现兼容性. 这是通过*Shims*完成的, 它根据所选的操作系统版本更改 API 的行为.

在 Visual Studio 中, 可以通过以下步骤添加一个清单文件:

- 向项目中添加一个名为 `manifest.xml` 之类的 XML 文件. 这将保存清单文件的内容.

- 填充清单 (在此列表后显示).

- 打开*项目/属性*并导航到*清单工具*节点, 输入和输出. 在*附加清单文件*中, 输入清单文件的名称 (图 1-8).

- 正常构建项目.

Figure 8: 设置清单文件

注意图 1-8 中的设置*嵌入清单 = 是*. 这会将清单作为资源嵌入到可执行文件中, 而不是将其作为与可执行文件同目录且始终命名为 `{exename}.exe.manifest` 的松散文件.

清单可以有几个元素, 但我们本章只关注一个 (我们将在适当的时候检查其他元素). 以下是清单内容:

<?xml version="1.0" encoding="utf-8"?> <assembly manifestVersion="1.0" xmlns="urn:schemas-microsoft-com:asm.v1"> <compatibility xmlns="urn:schemas-microsoft-com:compatibility.v1"> <application> <!-- Windows Vista --> <!--<supportedOS Id="{e2011457-1546-43c5-a5fe-008deee3d3f0}" />--> <!-- Windows 7 --> <!--<supportedOS Id="{35138b9a-5d96-4fbd-8e2d-a2440225f93a}" />--> <!-- Windows 8 --> <!--<supportedOS Id="{4a2f28e3-53b9-4441-ba9c-d69d4a4a6e38}" />--> <!-- Windows 8.1 --> <!--<supportedOS Id="{1f676c76-80e1-4239-95bb-83d0f6d0da78}" />--> <!-- Windows 10 --> <!--<supportedOS Id="{8e0f7a12-bfb3-4fe8-b9a5-48fd50a15a9a}" />--> </application> </compatibility> </assembly>

获取一个不错的清单文件进行调整的最简单方法是 (或许具有讽刺意味地) 创建一个简单的控制台 C# 应用程序, 然后向项目中添加一个*应用程序清单文件*项, 这将生成上述 XML 以及其他元素.

各种操作系统版本的 GUID 是在这些版本发布时创建的. 这意味着在 Windows 7 时代开发的应用程序无法获得 Windows 10 的版本, 例如.

如果你取消注释 Windows 8.1 版本并重新运行应用程序, 输出将是:

Version: 6.3.9600

如果你取消注释 Windows 10 GUID (无论 Windows 8.1 GUID 是否被注释掉都不重要), 你将获得真正的 Windows 10 版本 (当然, 如果在 Windows 10 机器上运行):

Version: 10.0.18362

- 获取 Windows 版本

鉴于 `GetVersionEx` 已被弃用 (至少出于上一节讨论的原因), 获取 Windows 版本的正确方法是什么? 有一套新的 API 可用, 它们可以返回结果, 但不是简单的数字形式, 而是通过对 Windows 版本问题返回 `true/false`. 这些 API 在 `<versionhelpers.h>` 头文件中可用.

这里是一些包含的函数: `IsWindowsXPOrGreater`, `IsWindowsXPSP3OrGreater`, `IsWindows7OrGreater`, `IsWindows8Point1OrGreater`, `IsWindows10OrGreater`, `IsWindowsServer`. 它们的使用很简单——它们不接受任何参数, 返回 `TRUE` 或 `FALSE`. 它们的实现使用了另一个与版本相关的函数, `VerifyVersionInfo`:

BOOL VerifyVersionInfo( _Inout_ POSVERSIONINFOEX pVersionInformation, _In_ DWORD dwTypeMask, _In_ DWORDLONG dwlConditionMask);

这个函数知道如何根据指定的标准 (dwConditionMask) 比较版本号, 例如主版本号或次版本号. 你可以在 `versionhelper.h` 内部找到所有布尔函数的实现.

有一种未文档化 (但可靠) 的方法可以获取版本号, 而不考虑清单文件, 也不调用 `GetVersionEx`. 它基于一个名为 `KUSERSHAREDDATA` 的数据结构, 该结构被映射到每个进程的相同虚拟地址 (`0x7FFE0000`). 其声明在此 Microsoft 链接中列出: https://docs.microsoft.com/en-us/windows-hardware/drivers/ddi/content/ntddk/ns-ntddk-kuser_shared_data. Windows 版本号是此共享结构的一部分, 在相同的偏移量处. 以下是显示 Windows 版本号的另一种方法:

auto sharedUserData = (BYTE*)0x7FFE0000; printf("Version: %d.%d.%d\n", *(ULONG*)(sharedUserData + 0x26c), // major version offset *(ULONG*)(sharedUserData + 0x270), // minor version offset *(ULONG*)(sharedUserData + 0x260)); // build number offset (Windows 10)

当然, 建议使用官方 API 而不是 `KUSERSHAREDDATA`.

- 编写一个控制台应用程序, 通过调用以下 API 打印比 `HelloWin` 应用程序更早显示的系统信息: `GetNativeSystemInfo`, `GetComputerName`, `GetWindowsDirectory`, `QueryPerformanceCounter`, `GetProductInfo`, `GetComputerObjectName`. 如果发生错误, 请处理它们.

在本章中, 我们从架构和编程两个方面探讨了 Windows 的基础知识. 在下一章中, 我们将深入研究内核对象和句柄, 因为它们构成了使用 Windows 的许多方面的基础.

1.3. 第 2 章: 对象和句柄

Windows 是一个基于对象的操作系统, 暴露了各种类型的对象 (通常称为*内核对象*), 它们提供了 Windows 的大部分功能. 对象类型的例子有进程, 线程和文件. 在本章中, 我们将讨论与内核对象相关的一般理论, 而不涉及任何特定对象类型的太多细节. 后续章节将详细介绍许多这些类型.

本章内容:

- 内核对象

- 句柄

- 创建对象

- 对象名称

- 共享内核对象

- 私有对象命名空间

1.3.1. 内核对象

Windows 内核为用户模式进程, 内核本身和内核模式驱动程序暴露了各种类型的对象. 这些类型的实例是系统 (内核) 空间中的数据结构, 由对象管理器 (Executive 的一部分) 在用户或内核模式代码请求时创建和管理. 内核对象是引用计数的, 因此只有当对象的最后一个引用被释放时, 对象才会被销毁并从内存中释放.

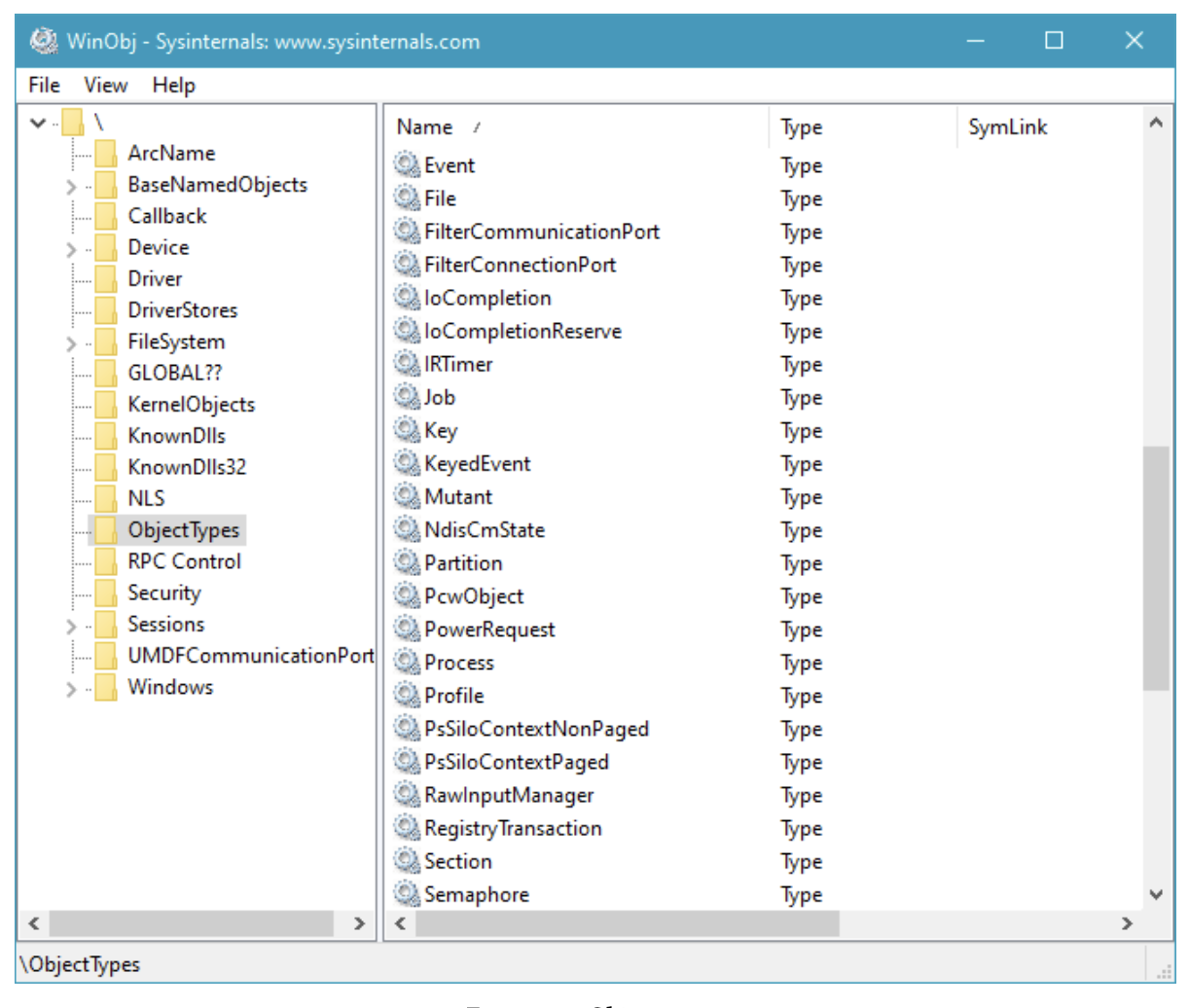

Windows 内核支持相当多的对象类型. 要一窥究竟, 请运行 Sysinternals 的 WinObj 工具 (提升权限) 并找到 `ObjectTypes` 目录. 图 2-1 展示了它的样子. 这些类型可以根据它们的可见性和用途进行分类:

Figure 9: 对象类型

- 通过 Windows API 导出到用户模式的类型. 示例: mutex, semaphore, file, process, thread, timer. 本书讨论了许多这些对象类型.

- 未导出到用户模式, 但在 Windows 驱动程序工具包 (WDK) 中为设备驱动程序编写者记录的类型. 示例: device, driver, callback.

- 即使在 WDK 中也未记录的类型 (至少在撰写本文时). 这些对象类型仅供内核本身使用. 示例: partition, keyed event, core messaging.

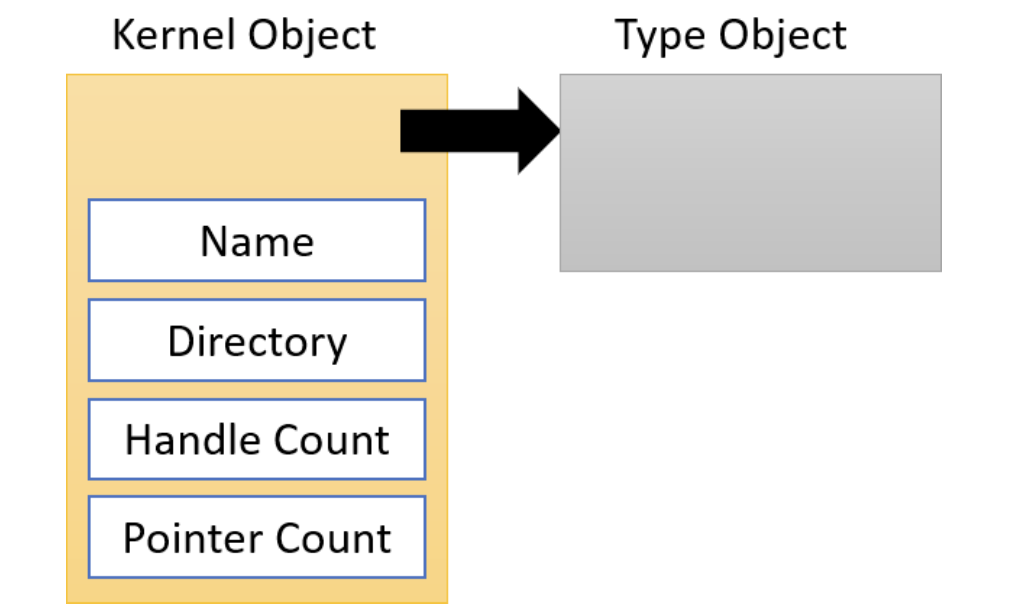

内核对象的主要属性如图 2-2 所示.

Figure 10: 内核对象属性

由于内核对象驻留在系统空间中, 因此无法从用户模式直接访问它们. 应用程序必须使用一种称为*句柄*的间接机制来访问内核对象. 句柄至少提供以下好处:

- 未来 Windows 版本中对象类型数据结构的任何更改都不会影响任何客户端.

- 可以通过安全访问检查来控制对对象的访问.

- 句柄对进程是私有的, 因此一个进程中特定对象的句柄在另一个进程上下文中没有任何意义.

内核对象是引用计数的. 对象管理器维护一个句柄计数和一个指针计数, 两者之和是对象的总引用计数 (直接指针可以从内核模式获得). 一旦用户模式客户端不再需要一个对象, 客户端代码应该通过调用 `CloseHandle` 来关闭用于访问该对象的句柄. 从那时起, 代码应将该句柄视为无效. 尝试通过关闭的句柄访问对象将失败, `GetLastError` 将返回 `ERRORINVALIDHANDLE` (6). 在一般情况下, 客户端不知道对象是否已被销毁. 如果对象的引用计数降至零, 对象管理器将删除该对象.

句柄值是 4 的倍数, 第一个有效句柄值为 4; 零永远不是有效的句柄值. 这个方案在 64 位系统上没有改变.

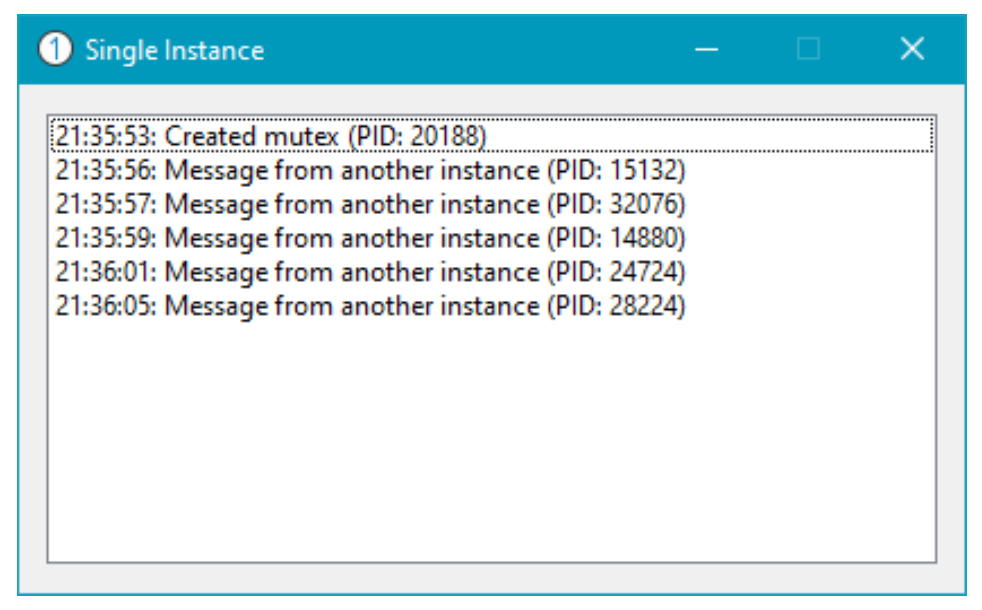

- 运行单个实例进程

`ERRORALREADYEXIST` 情况的一个相当众所周知的用法是限制一个可执行文件只有一个进程实例. 通常, 如果你在资源管理器中双击一个可执行文件, 就会基于该可执行文件生成一个新进程. 如果你重复此操作, 则会基于相同的可执行文件创建另一个进程. 如果你想阻止第二个进程启动, 或者至少让它在检测到同一可执行文件的另一个进程实例已在运行时关闭, 该怎么办.

诀窍是使用一些命名的内核对象 (通常使用互斥体, 尽管任何命名的对象类型都可以代替使用), 其中创建了一个具有特定名称的对象. 如果该对象已存在, 则必须有另一个实例已在运行, 因此该进程可以关闭 (可能会通知其同胞这一事实).

`SingleInstance` 演示应用程序演示了如何实现这一点. 这是一个基于 WTL 构建的对话框应用程序. 图 2-3 显示了此应用程序运行时的样子. 如果你尝试启动此应用程序的更多实例, 你会发现第一个窗口记录了来自新进程实例的消息, 然后该实例退出.

在 `WinMain` 函数中, 我们首先创建互斥体. 如果失败, 那么说明出了很严重的问题, 我们就退出.

在 `WinMain` 函数中, 我们首先创建互斥体. 如果失败, 那么说明出了很严重的问题, 我们就退出.

HANDLE hMutex = ::CreateMutex(nullptr, FALSE, L"SingleInstanceMutex"); if (!hMutex) { CString text; text.Format(L"Failed to create mutex (Error: %d)", ::GetLastError()); ::MessageBox(nullptr, text, L"Single Instance", MB_OK); return 0; }

创建互斥体失败应该极其罕见. 最可能的失败情况是另一个同名的内核对象 (不是互斥体) 已经存在.

现在我们得到了一个正确的互斥体句柄, 唯一的问题是互斥体是实际创建的, 还是我们收到了一个到现有互斥体的另一个句柄 (大概是由这个可执行文件的先前实例创建的):

if (::GetLastError() == ERROR_ALREADY_EXISTS) { NotifyOtherInstance(); return 0; }

如果在 `CreateMutex` 调用之前对象已存在, 那么我们调用一个辅助函数, 该函数向现有实例发送一些消息并退出. 这是 `NotifyOtherInstance`:

#define WM_NOTIFY_INSTANCE (WM_USER + 100) void NotifyOtherInstance() { auto hWnd = ::FindWindow(nullptr, L"Single Instance"); if (!hWnd) { ::MessageBox(nullptr, L"Failed to locate other instance window", L"Single Instance", MB_OK); return; } ::PostMessage(hWnd, WM_NOTIFY_INSTANCE, ::GetCurrentProcessId(), 0); ::ShowWindow(hWnd, SW_NORMAL); ::SetForegroundWindow(hWnd); }

该函数使用 `FindWindow` 函数搜索现有窗口, 并使用窗口标题作为搜索条件. 这在一般情况下并不理想, 但对于此示例来说已经足够好.

一旦找到窗口, 我们就向该窗口发送一个自定义消息, 并将当前进程 ID 作为参数. 这会显示在对话框的列表框中.

谜题的最后一部分是由对话框处理 `WMNOTIFYINSTANCE` 消息. 在 WTL 中, 窗口消息使用宏映射到函数. `MainDlg.h` 中对话框类 (`CMainDlg`) 的消息映射重复如下:

BEGIN_MSG_MAP(CMainDlg) MESSAGE_HANDLER(WM_NOTIFY_INSTANCE, OnNotifyInstance) MESSAGE_HANDLER(WM_INITDIALOG, OnInitDialog) COMMAND_ID_HANDLER(IDCANCEL, OnCancel) END_MSG_MAP()

自定义消息映射到 `OnNotifyInstance` 成员函数, 实现如下:

LRESULT CMainDlg::OnNotifyInstance(UINT, WPARAM wParam, LPARAM, BOOL &) { CString text; text.Format(L"Message from another instance (PID: %d)", wParam); AddText(text); return 0; }

进程 ID 从 `wParam` 参数中提取出来, 并将一些文本添加到列表框中, 使用 `AddText` 辅助函数:

void CMainDlg::AddText(PCWSTR text) { CTime dt = CTime::GetCurrentTime(); m_List.AddString(dt.Format(L"%T") + L": " + text); }

`mList` 是 `CListBox` 类型, 一个用于 Windows 列表框控件的 WTL 包装器.

- 句柄

如前一节所述, 句柄间接指向内核空间中的一个小数据结构, 该结构保存了该句柄的一些信息. 图 2-4 描绘了 32 位和 64 位系统上此数据结构的形态.

Figure 11: 句柄条目

在 32 位系统上, 此句柄条目大小为 8 字节, 在 64 位系统上为 16 字节 (技术上 12 字节就足够了, 但为了对齐目的扩展到 16 字节). 每个条目都包含以下成分:

- 指向实际对象的指针. 由于低位用于标志和提高 CPU 访问时间的地址对齐, 对象的地址在 32 位系统上是 8 的倍数, 在 64 位系统上是 16 的倍数.

- 访问掩码, 指示可以用此句柄做什么. 换句话说, 访问掩码是句柄的能力.

- 三个标志: 继承 (Inheritance), 防止关闭 (Protect from close) 和关闭时审核 (Audit on close) (稍后讨论).

访问掩码是一个位掩码, 其中每个“1”位指示可以使用该句柄执行的某个操作. 访问掩码在创建对象或打开现有对象时设置. 如果对象是创建的, 则调用者通常对对象拥有完全访问权限. 但如果对象是打开的, 调用者需要指定所需的访问掩码, 这可能会也可能不会得到.

例如, 如果一个应用程序想要终止某个进程, 它必须首先调用 `OpenProcess` 函数, 以获取具有至少 `PROCESSTERMINATE` 访问掩码的所需进程的句柄, 否则无法用该句柄终止进程. 如果调用成功, 那么对 `TerminateProcess` 的调用就必定成功.

以下是给定进程 ID 终止进程的示例:

bool KillProcess(DWORD pid) { // open a powerful-enough handle to the process HANDLE hProcess = ::OpenProcess(PROCESS_TERMINATE, FALSE, pid); if (!hProcess) return false; // now kill it with some arbitrary exit code BOOL success = ::TerminateProcess(hProcess, 1); // close the handle ::CloseHandle(hProcess); return success != FALSE; }

`OpenProcess` 函数具有以下原型:

HANDLE OpenProcess( _In_ DWORD dwDesiredAccess, // the access mask _In_ BOOL bInheritHandle, // inheritance flag _In_ DWORD dwProcessId); // process ID

由于这是一个 `Open` 操作, 所讨论的对象已经存在, 客户端需要指定它需要什么访问掩码来访问对象. 访问掩码有两种类型的访问位: 通用位和特定位. 我们将在第 16 章 (“安全性”) 中详细讨论这些细节. 进程的一个特定访问位是上面示例中使用的 `PROCESSTERMINATE`. 其他位包括 `PROCESSQUERYINFORMATION`, `PROCESSVMOPERATION` 等. 请参考 `OpenProcess` 的文档以找到完整的列表.

客户端代码应该使用什么访问掩码? 通常, 它应该反映客户端代码打算对对象执行的操作. 请求超过需要的可能会失败, 而请求不足显然是不够的.

与每个句柄关联的标志如下:

- 继承 - 此标志用于句柄继承——一种允许在协作进程之间共享对象的机制. 我们将在第 3 章中讨论句柄继承.

- 关闭时审核 - 此标志指示当该句柄关闭时, 是否应在安全日志中写入审计条目. 此标志很少使用, 默认是关闭的.

- 防止关闭 - 设置此标志可防止句柄被关闭. 调用 `CloseHandle` 将返回 `FALSE`, `GetLastError` 返回 `ERRORINVALIDHANLDLE` (6). 如果进程在调试器下运行, 则会引发一个异常, 并显示以下消息: “0xC0000235: NtClose was called on a handle that was protected from close via NtSetInformationObject”. 此标志很少使用.

可以使用 `SetHandleInformation` 函数更改继承和保护标志, 其定义如下:

#define HANDLE_FLAG_INHERIT 0x00000001 #define HANDLE_FLAG_PROTECT_FROM_CLOSE 0x00000002 BOOL SetHandleInformation( _In_ HANDLE hObject, _In_ DWORD dwMask, _In_ DWORD dwFlags);

第一个参数是句柄本身. 第二个参数是一个位掩码, 指示要操作的标志. 最后一个参数是这些标志的实际值. 例如, 要在某个句柄上设置“防止关闭”位, 可以使用以下代码:

::SetHandleInformation(h, HANDLE_FLAG_PROTECT_FROM_CLOSE, HANDLE_FLAG_PROTECT_FROM_CLOSE);

相反, 以下代码片段移除了这个位:

::SetHandleInformation(h, HANDLE_FLAG_PROTECT_FROM_CLOSE, 0);

也存在一个用于读回这些标志的相反函数:

BOOL GetHandleInformation( _In_ HANDLE hObject, _Out_ LPDWORD lpdwFlags);

可以使用 Sysinternals 的 Process Explorer 工具查看从特定进程打开的句柄. 导航到你感兴趣的进程, 并确保下方面板可见 (视图菜单, 显示下方面板). 下方面板显示两种视图之一——切换到句柄视图 (视图菜单, 下方面板视图, 句柄). 图 2-5 是该工具显示在 Explorer 进程中打开的句柄的屏幕截图. 默认显示的列只有类型和名称. 我通过右键单击标题区域并单击选择列添加了以下列: 句柄, 对象地址, 访问权限和解码的访问权限.

Figure 12: Process Explorer 中的句柄视图

以下是对这些列的简要描述:

- 句柄 - 这是句柄值本身, 仅与此进程相关. 相同的句柄值在另一个进程中可能有不同的含义, 即——指向不同的对象, 或者可能是一个空索引.

- 类型 - 对象类型名称. 这对应于图 2-1 中 WinObj 中显示的对象类型目录.

- 对象地址 - 这是实际对象结构所在的内核地址. 请注意, 这些地址在 64 位系统上以零十六进制数字结尾 (在 32 位系统上, 地址以“8”或“0”结尾). 用户模式代码对此信息无能为力, 但它可以用于调试目的: 如果你有两个对象的句柄, 并且你想知道它们是否指向同一个对象, 你可以比较对象地址; 如果它们相同, 那么它们是同一个对象.

- 访问权限 - 这是上面讨论的访问掩码. 要解释存储在此十六进制值中的位, 你需要在文档中找到访问掩码位. 为了减轻这种情况, 请使用*解码的访问权限*列.

- 解码的访问权限 - 为常见的对象类型提供访问掩码位的字符串表示. 这使得在不深入文档的情况下更容易解释访问掩码位.

我个人为 Process Explorer 实现了这一列.

Process Explorer 的句柄视图默认只显示命名对象的句柄. 要查看所有句柄, 请从视图菜单中启用*显示未命名句柄和映射*选项. 图 2-6 显示了选中此选项时视图的变化情况.

Figure 13: Process Explorer 中的句柄视图 (包括未命名对象)

“名称”这个术语比看起来要棘手. Process Explorer 认为的命名对象不一定是实际名称, 在某些情况下是方便的代号. 例如, 进程和线程句柄如图 2-5 所示, 即使进程和线程不能有基于字符串的名称. 还有其他对象类型带有“名称”, 但那不是它们的名称; 最令人困惑的是*文件*和*键*. 我们将在本章后面的“对象名称”部分讨论这种“怪异”.

进程句柄表中的句柄总数可作为 Process Explorer 和任务管理器中的一列. 图 2-7 显示了添加到任务管理器中的这一列.

Figure 14: 任务管理器中的句柄计数列

请注意, 显示的数字是句柄计数, 而不是对象计数. 这是因为可能存在多个引用同一对象的句柄.

在 Process Explorer 中双击句柄条目会打开一个对话框, 显示该对象 (而不是句柄) 的一些属性. 图 2-8 是这样一个对话框的屏幕截图.

Figure 15: Process Explorer 中的内核对象属性

基本对象信息从句柄条目中重复 (名称, 类型和地址). 这个特定的对象 (一个互斥体) 有 3 个打开的句柄. 引用数是误导性的, 并不反映实际的对象引用计数. 对于某些类型的对象 (例如互斥体), 会显示额外的信息. 在这种特殊情况下, 是互斥体当前是否被持有以及是否被放弃. (我们将在第 8 章中详细讨论互斥体).

要了解在给定时刻系统中对象和句柄的数量, 你可以运行我 Github 仓库中的 KernelObjectView 工具, 网址为 https://github.com/zodiacon/AllTools. 图 2-9 显示了该工具的屏幕截图. 显示了对象的总数 (按对象类型) 以及句柄的总数. 你可以按任何列排序; 哪个对象类型有最多的对象? 最多的句柄?

Figure 16: 内核对象查看器

- 伪句柄

一些句柄具有特殊值并且不可关闭. 这些被称为*伪句柄*, 尽管在需要时它们的使用方式与任何其他句柄一样. 在伪句柄上调用 `CloseHandle` 总是失败. 以下是返回伪句柄的函数:

- `GetCurrentProcess` (-1) - 返回到调用进程的伪句柄

- `GetCurrentThread` (-2) - 返回到调用线程的伪句柄

- `GetCurrentProcessToken` (-4) - 返回到调用进程的令牌的伪句柄

- `GetCurrentThreadToken` (-5) - 返回到调用线程的令牌的伪句柄

- `GetCurrentThreadEffectiveToken` (-6) - 返回到调用线程的有效令牌的伪句柄 (如果线程有自己的令牌——则使用它, 否则——使用其进程令牌)

最后三个伪句柄 (令牌句柄) 仅在 Windows 8 及更高版本上受支持, 其访问掩码仅为 `TOKENQUERY` 和 `TOKENQUERYSOURCE`.

进程, 线程和令牌将在本书后面讨论.

- RAII for Handles

一旦不再需要句柄, 关闭它很重要. 未能正确执行此操作的应用程序可能会出现“句柄泄漏”, 即句柄数量失控增长, 如果应用程序打开句柄但“忘记”关闭它们. 显然, 这是不好的.

一种帮助代码管理句柄而不会忘记关闭它们的方法是使用 C++ 实现一个众所周知的习语, 称为*资源获取即初始化* (RAII). 这个名字不太好, 但这个习语很好. 其思想是为包装在类型中的句柄使用析构函数, 以确保在销毁包装器对象时关闭句柄.

以下是一个句柄的简单 RAII 包装器 (为方便起见, 内联实现):

struct Handle { explicit Handle(HANDLE h = nullptr) : _h(h) {} ~Handle() { Close(); } // delete copy-ctor and copy-assignment Handle(const Handle&) = delete; Handle& operator=(const Handle&) = delete; // allow move (transfer ownership) Handle(Handle&& other) : _h(other._h) { other._h = nullptr; } Handle& operator=(Handle&& other) { if (this != &other) { Close(); _h = other._h; other._h = nullptr; } return *this; } operator bool() const { return _h != nullptr && _h != INVALID_HANDLE_VALUE; } HANDLE Get() const { return _h; } void Close() { if (_h) { ::CloseHandle(_h); _h = nullptr; } } private: HANDLE _h; };

`Handle` 类型提供了 RAII HANDLE 包装器所期望的基本操作. 复制构造函数和复制赋值运算符被移除, 因为复制可能拥有多个所有者的句柄没有意义 (导致 `CloseHandle` 对同一个句柄被调用两次). 可以通过复制句柄来实现这些复制操作 (参见本章后面的“共享内核对象”), 但这是一个不平凡的操作, 最好在隐式复制场景中避免. `bool` 运算符在当前持有的句柄有效时返回 true; 它将零和 `INVALIDHANDLEVALUE` (-1) 视为无效句柄. `Close` 函数关闭句柄, 通常由析构函数调用. 最后, `Get` 函数返回底层的句柄.

可以为 `HANDLE` 添加一个隐式转换运算符, 从而无需调用 `Get`.

以下是使用上述包装器的一些示例代码:

Handle hMyEvent(::CreateEvent(nullptr, TRUE, FALSE, nullptr)); if (!hMyEvent) { // handle failure return; } ::SetEvent(hMyEvent.Get()); // move ownership Handle hOtherEvent(std::move(hMyEvent)); ::ResetEvent(hOtherEvent.Get());

尽管编写这样一个 RAII 包装器是可能的, 但通常最好使用提供此 (及其他类似) 功能的现有库. 例如, 尽管 `CloseHandle` 是最常见的关闭句柄函数, 但还有其他类型的句柄需要不同的关闭函数. Microsoft 在 Windows 代码中使用的一个这样的库是 Windows Implementation Library (WIL). 这个库已在 Github 上发布, 并作为 Nuget 包提供.

- 使用 WIL

将 WIL 添加到项目就像添加任何其他 Nuget 包一样. 右键单击 Visual Studio 项目中的*引用*节点, 然后选择*管理 Nuget 包…*. 在*浏览*选项卡的搜索文本框中, 键入“wil”以快速搜索 WIL. 包的全名是“Microsoft.Windows.ImplementationLibrary”, 如图 2-10 所示.

Figure 17: 通过 Nuget 添加 WIL

RAII 句柄包装器位于 `<wil\resource.h>` 头文件中. 以下是使用 WIL 的相同代码:

#include <wil\resource.h> void DoWork() { wil::unique_handle hMyEvent(::CreateEvent(nullptr, TRUE, FALSE, nullptr)); if (!hMyEvent) { // handle failure return; } ::SetEvent(hMyEvent.get()); // move ownership auto hOtherEvent(std::move(hMyEvent)); ::ResetEvent(hOtherEvent.get()); }

`wil::uniquehandle` 是一个 `HANDLE` 包装器, 在销毁时调用 `CloseHandle`. 它主要模仿 C++ `std::uniqueptr<>` 类型. 请注意, 获取内部 `HANDLE` 是通过调用 `get()` 完成的. 要替换 `uniquehandle` 内部的值 (并关闭旧值), 请使用 `reset` 函数; 不带参数调用 `reset` 只会关闭底层句柄, 使包装器对象成为一个空壳.

通过添加 `using namespace wil;` 可以稍微简化代码, 这样就不需要在 WIL 中的每个类型前加上 `wil::`. 另外, 请注意可以使用 `auto` 来简化某些情况下的代码.

本书中的代码示例在某些情况下使用 WIL, 但并非全部. 从学习的角度来看, 有时使用原始类型来使事情更简单易懂会更好.

- 创建对象

所有创建新对象的函数都有一些共同的参数. 以下是 `CreateMutex` 和 `CreateEvent` 函数以作演示:

HANDLE CreateMutex( _In_opt_ LPSECURITY_ATTRIBUTES lpMutexAttributes, _In_ BOOL bInitialOwner, _In_opt_ LPCTSTR lpName); HANDLE CreateEvent( _In_opt_ LPSECURITY_ATTRIBUTES lpEventAttributes, _In_ BOOL bManualReset, _In_ BOOL bInitialState, _In_opt_ LPCTSTR lpName);

请注意, 两个函数都接受一个类型为 `SECURITYATTRIBUTES` 的参数. 这个结构在几乎所有的 `Create` 函数中都很常见, 定义如下:

typedef struct _SECURITY_ATTRIBUTES { DWORD nLength; LPVOID lpSecurityDescriptor; BOOL bInheritHandle; } SECURITY_ATTRIBUTES, *PSECURITY_ATTRIBUTES;

`nLength` 成员应设置为结构的大小. 这是 Windows 用于版本化结构的常用技术. 如果结构在未来的 Windows 版本中会有新成员, 旧代码仍然可以正常工作, 因为它会将长度设置为旧大小, 所以新的 Windows API 知道不要查看新成员, 因为旧代码不知道它们的存在. 也就是说, `SECURITYATTRIBUTES` 结构自第一个 Windows NT 版本以来尚未更改.

顾名思义, 该结构与新创建对象的安全设置有关. 主要与安全相关的成员是 `lpSecurityDescriptor`, 它可以指向一个安全描述符对象, 该对象基本上指定了谁可以对该对象做什么. 我们将在第 16 章中讨论安全描述符.

最后一个成员, `bInheritHandle` 具有安全含义, 这就是为什么它也托管在此结构中的原因. 这是前面提到的继承位. 这意味着可以通过使用此结构来设置继承位, 而无需在创建新对象时调用 `SetHandleInformation`. 以下是创建一个事件对象并使其返回的句柄设置了继承位的示例:

SECURITY_ATTRIBUTES sa = { sizeof(sa) }; // set nLength and zero the rest sa.bInheritHandle = TRUE; HANDLE hEvent = ::CreateEvent(&sa, TRUE, FALSE, nullptr); DWORD flags; ::GetHandleInformation(hEvent, &flags); // sets flags=1

句柄继承在第 3 章中讨论.

为 `SECURITYATTRIBUTES` 传递 `NULL` 会使继承位保持清除状态. 在安全性方面, 这意味着“默认安全性”, 它基于存储在进程访问令牌中的安全描述符. 我们将在第 16 章中讨论细节. 在任何情况下, 在大多数情况下, 为安全描述符使用 `NULL` (无论是显式地还是通过为 `SECURITYATTRIBUTES` 指针传递 `NULL`) 都是正确的做法.

- 对象名称

某些类型的对象可以有基于字符串的名称. 这些名称可以用于通过合适的 `Open` 函数按名称打开对象. 请注意, 并非所有对象都有名称; 例如, 进程和线程没有名称——它们有 ID. 这就是为什么 `OpenProcess` 和 `OpenThread` 函数需要一个进程/线程标识符 (一个数字) 而不是一个字符串基础名称的原因. 命名的对象可以用 Sysinternals 的 WinObj 工具查看.

从用户模式代码, 调用带有名称的 `Create` 函数会在该名称的对象不存在时创建该对象, 但如果它存在, 则只会打开现有对象. 在后一种情况下, 调用 `GetLastError` 会返回 `ERRORALREADYEXISTS`, 表明这不是一个新对象, 返回的句柄是现有对象的另一个句柄. 在这种情况下, 影响对象创建的参数 (如 `SECURITYATTRIBUTES` 结构) 不会被使用, 因为创建者已经设置好了.

提供给 `Create` 函数的名称不是对象的最终名称. 在经典 (桌面) 进程中, 它会前缀上 `\Sessions\x\BaseNamedObjects\`, 其中 `x` 是调用者的会话 ID. 如果会话为零, 名称仅前缀为 `\BaseNamedObjects\`. 如果调用者恰好在 AppContainer 中运行 (通常是通用 Windows 平台进程), 那么前缀字符串更复杂, 由唯一的 AppContainer SID 组成: `\Sessions\x\AppContainerNamedObjects\`.

图 2-11 显示了在 WinObj 中会话 1 的命名对象.

Figure 18: 会话 1 中的命名对象

图 2-12 显示了会话 0 中的命名对象.

Figure 19: 会话 0 中的命名对象

以上所有内容意味着对象名称是会话相关的 (在 AppContainer 的情况下是包相关的). 如果一个对象必须跨会话共享, 它可以在会话 0 中创建, 通过在对象名称前加上 `Global\` 前缀; 例如, 使用 `CreateMutex` 函数创建一个名为 `Global\MyMutex` 的互斥体, 将在 `\BaseNamedObjects` 下创建它. 请注意, AppContainers 无权使用会话 0 对象命名空间.

整个对象管理器命名空间层次结构可以用 WinObj 查看. 整个结构都保存在内存中, 并根据需要由对象管理器操作. 请注意, 未命名的对象不属于此结构的一部分, 这意味着在 WinObj 中看到的对象不包括所有现有对象, 而是所有用名称创建的对象.

WinObj 中显示的“目录”实际上是目录对象, 它们只是一种作为逻辑容器的内核对象.

回到 Process Explorer 的句柄视图——它默认显示“命名”对象. 这里的“命名”不仅意味着可以命名的对象, 还包括其他对象. 可以命名的对象是互斥体 (Mutants), 信号量, 事件, 节, ALPC 端口, 作业, 计时器以及其他一些不常用的对象类型. 还有一些显示带有名称的对象, 其含义与真正的命名对象不同:

- 进程和线程对象 - 名称显示为其唯一的 ID.

- 对于文件对象, 它显示文件对象指向的文件名 (或设备名). 这与对象的名称不同, 因为没有办法根据文件名获取文件对象的句柄——只能创建一个新的文件对象来访问相同的底层文件或设备 (假设原始文件对象的共享设置允许).

- *(注册表) 键对象*名称显示为注册表项的路径. 这不是一个名称, 原因与文件对象相同.

- *目录对象*显示其逻辑路径, 而不是真正的对象名称. 目录不是文件系统对象, 而是对象管理器目录.

- *令牌对象*名称显示为存储在令牌中的用户名.

要验证上述陈述, 请浏览 WinObj 并查找文件或键对象. 你不会找到任何, 这表明这些对象不能被命名.

- 共享内核对象

正如我们所见, 内核对象的句柄对进程是私有的. 在某些情况下, 一个进程可能希望与另一个进程共享一个内核对象. 这样的进程不能简单地以某种方式将句柄的值传递给另一个进程, 因为在另一个进程的句柄表中, 该句柄值可能指向一个不同的对象或者是空的.

显然, 必须有一些机制来允许这种共享. 实际上, 有三种:

- 按名称共享

- 按句柄继承共享

- 按句柄复制共享

我们将在这里探讨第一种和第三种选项, 并在下一章讨论句柄继承.

- 按名称共享

这是最简单的选项, 如果可用的话. “可用”意味着所讨论的对象可以有名称, 并且确实有名称. 典型的场景是协作进程 (2个或更多) 会用相同的对象名称调用适当的 `Create` 函数. 第一个进行调用的进程会创建对象, 而其他进程的后续调用会打开到同一对象的附加句柄.

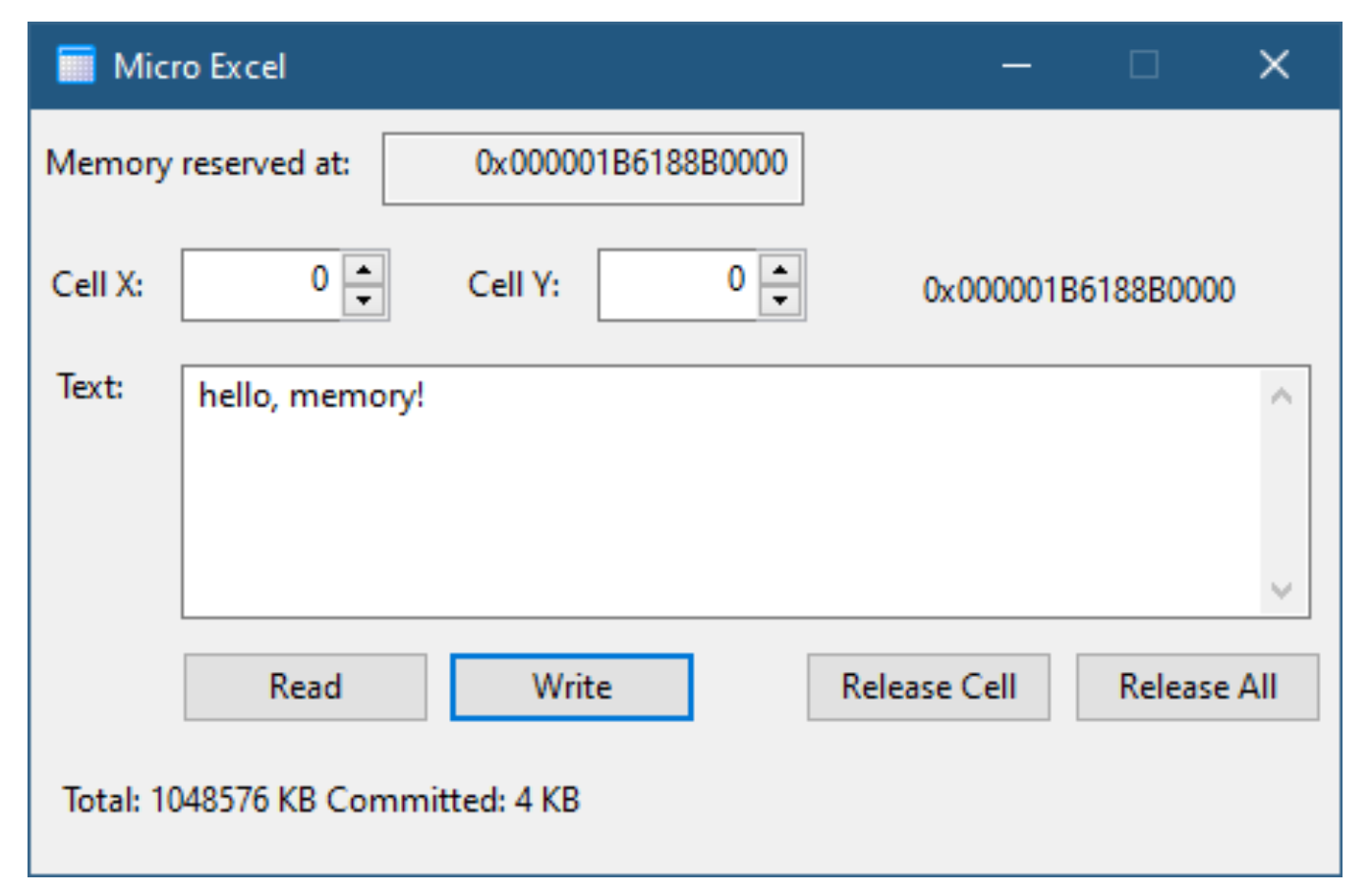

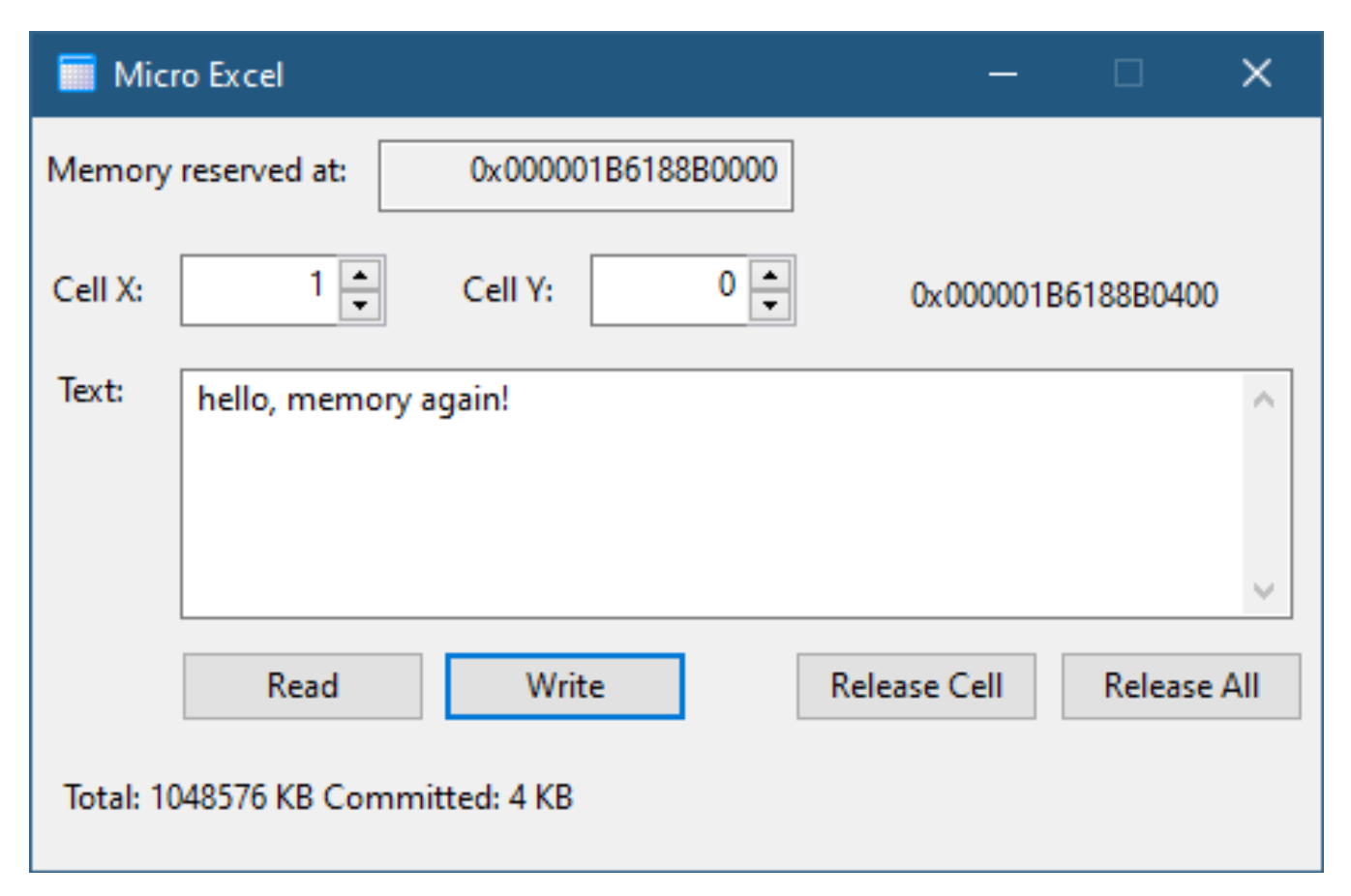

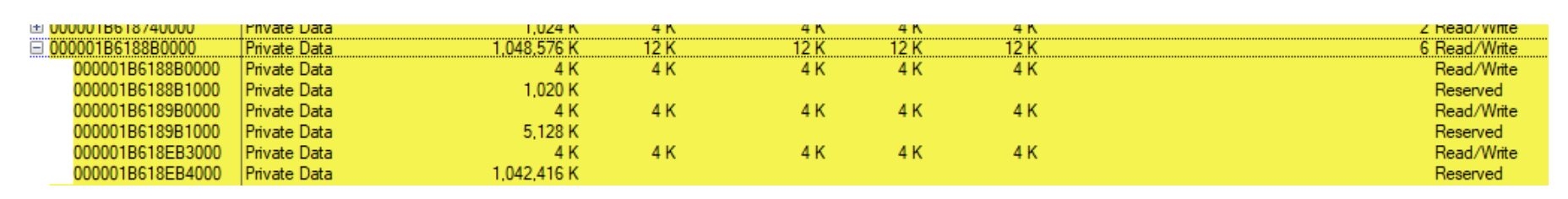

`BasicSharing` 示例展示了使用内存映射文件对象按名称共享的例子. 此对象可用于在进程之间共享内存 (通常, 每个进程只能看到自己的地址空间). 运行应用程序的两个 (或更多) 实例 (如图 2-13 所示) 允许在这些进程之间共享文本数据.

内存映射文件的全部细节在第 14 章中讨论.

Figure 20: Basic Sharing 应用程序

要测试它, 请在编辑框中输入一些内容, 然后单击*写入*. 然后切换到另一个实例, 只需单击*读取*. 你输入的文本应该会出现在另一个应用程序的编辑框中. 当然, 你可以交换角色. 如果你启动另一个实例, 你可以单击*读取*并且最后输入的文本也会出现. 这是因为所有这些进程都在读写同一个 (共享) 内存.

顺便说一句, 这些不必是基于同一可执行文件的进程——这里只是为了方便. 决定因素是对象的名称.

在我们看代码之前, 让我们看看这在 Process Explorer 中是什么样子. 运行两个可执行文件的实例, 打开 Process Explorer 并找到这两个进程. 确保下方面板显示句柄 (而不是 DLL). 要查找的对象类型是*Section* (内存映射文件的内核名称). 找到一个名为“MySharedMemory”的节 (当然带有基于会话的前缀), 如图 2-14 所示.

Figure 21: 共享的 section 对象

如果你双击句柄, 你应该会看到如图 2-15 所示的节对象的属性.

Figure 22: Section 对象属性

请注意, 有两个打开的句柄指向该对象. 据推测, 它们来自持有该对象句柄的两个进程. 注意共享内存的大小: 4 KB——我们将在代码中看到这一点.

如果你使用此对象找到第二个进程 (参见图 2-16), 你应该在双击句柄时发现呈现了相同的信息. 你怎么能确定这些是指向同一个对象呢? 查看*对象地址*列. 如果地址相同, 那么它们是同一个对象 (反之亦然). 还要注意句柄值不相同 (正常情况). 在图 2-14 中, 句柄值为 `0x14c` (PID 22384), 在图 2-16 中为 `0x16c` (PID 27864). 尽管如此, 它们引用的是完全相同的对象.

Figure 23: 另一个进程中的共享节

如果你关闭其中一个实例, 会发生什么? 一个句柄会关闭, 但对象仍然存在. 这意味着启动一个全新的实例并单击*读取*将显示最近的文本. 如果我们关闭所有协作应用程序然后启动一个实例会发生什么. 如果我们单击*读取*会看到什么? 试着自己解释一下为什么会这样.

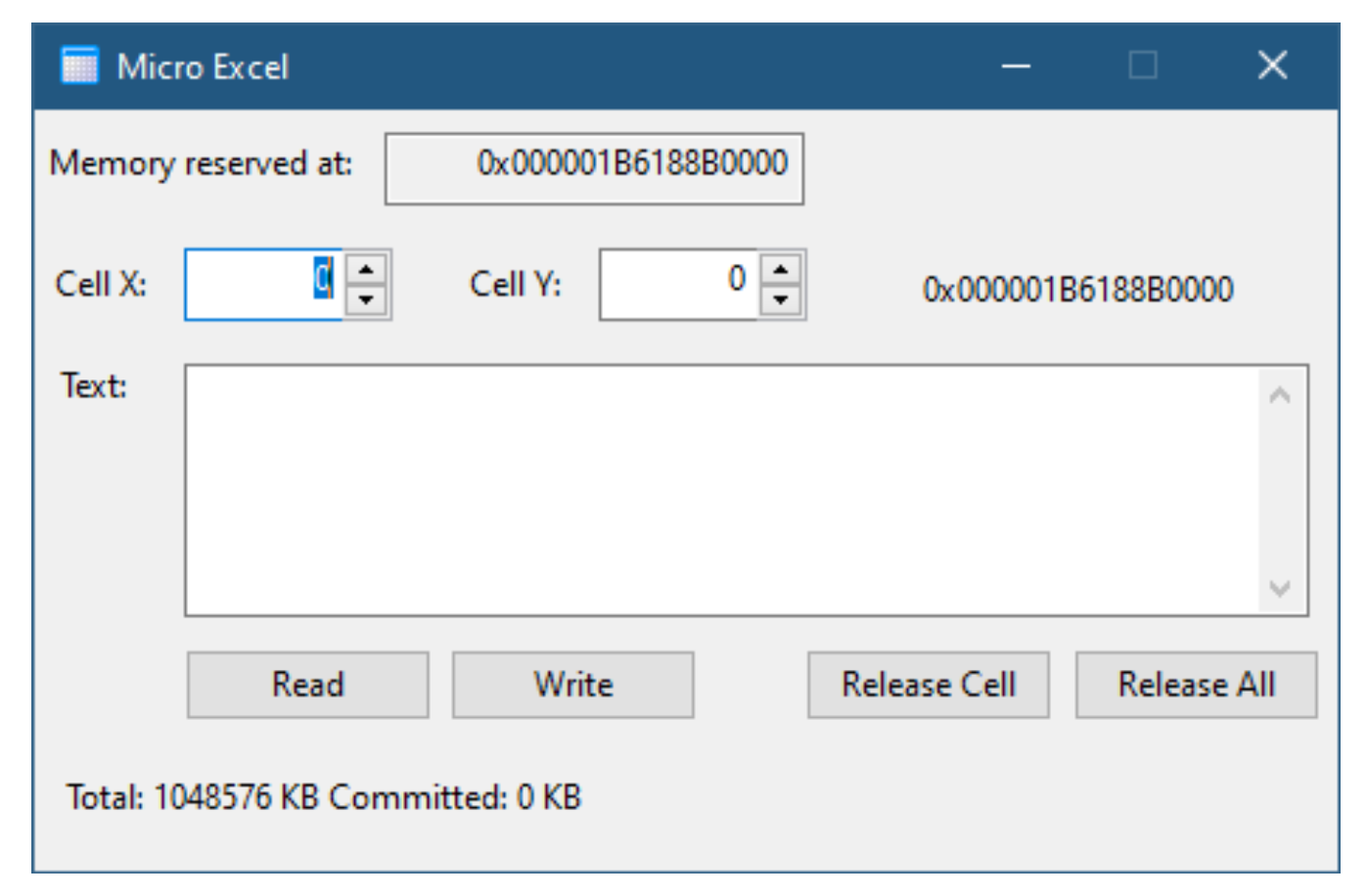

现在让我们把注意力转向代码. `BasicApplication` 是一个基于 WTL 的对话框项目. 对话框类 (`CMainDlg`) 包含一个我们感兴趣的成员, 即内存映射文件的句柄:

private: HANDLE m_hSharedMem;

当创建对话框时, 在 `WMINITDIALOG` 消息处理程序中, 我们创建文件映射对象并给它一个名称:

m_hSharedMem = ::CreateFileMapping(INVALID_HANDLE_VALUE, nullptr, PAGE_READWRITE, 0, 1 << 12, L"MySharedMemory"); if (!m_hSharedMem) { AtlMessageBox(m_hWnd, L"Failed to create/open shared memory", IDR_MAINFRAME); EndDialog(IDCANCEL); }

`CreateFileMapping` 用于创建 (或打开) 一个文件映射对象. 参数的详细信息在第 14 章 (第二部分) 中讨论. 这里我们关心一个特定的参数 (最后一个)——对象的名称. 这是我们在 Process Explorer 中看到过的名称 (带有标准的会话相关前缀). 如果这是第一个尝试创建该对象的进程——它就被创建了. 后续的调用会导致为同一个对象创建额外的句柄 (调用 `GetLastError` 会返回 `ERRORALREADYEXISTS`). 在这种情况下, 我们不关心这个调用是第一次还是不是——我们只想得到同一个内核对象的句柄, 以便它的“功能”可以从多个进程中获得.

倒数第二对参数 (`0` 和 `1 << 12`) 决定了共享内存的大小, 以 64 位值的形式. 在这种情况下, 它被设置为 4 KB (`1 << 12`). 如果调用因任何原因失败, 我们只打印一个简单的消息并关闭对话框, 导致进程本身退出.

当对话框关闭时, 关闭句柄是个好主意. 严格来说, 在这个特定的情况下没有必要这样做, 因为一旦对话框关闭, 进程就会退出, 而内核确保从终止的进程中所有句柄都被正确关闭. 尽管如此, 养成这个好习惯是好的 (除非某个 RAII 包装器为你做这件事). 为完整起见, 以下是在处理 `WMDESTROY` 消息时关闭句柄的调用:

if (m_hSharedMem) ::CloseHandle(m_hSharedMem);

现在是写入和读取部分. 访问共享内存是通过调用 `MapViewOfFile` 完成的, 结果是一个指向共享内存的指针 (同样, 详细信息在第 12 章中). 然后就是将文本复制到该映射内存的问题:

void* buffer = ::MapViewOfFile(m_hSharedMem, FILE_MAP_WRITE, 0, 0, 0); if (!buffer) { AtlMessageBox(m_hWnd, L"Failed to map memory", IDR_MAINFRAME); return 0; } CString text; GetDlgItemText(IDC_TEXT, text); ::wcscpy_s((PWSTR)buffer, text.GetLength() + 1, text); ::UnmapViewOfFile(buffer);

复制是通过 `wcscpys` 到映射内存完成的. 然后用 `UnmapViewOfFile` 取消内存映射. 读取数据非常相似. 访问掩码更改为 `FILEMAPREAD` 而不是 `FILEMAPWRITE`, 内存被复制到另一个方向, 直接到编辑框中:

void* buffer = ::MapViewOfFile(m_hSharedMem, FILE_MAP_READ, 0, 0, 0); if (!buffer) { AtlMessageBox(m_hWnd, L"Failed to map memory", IDR_MAINFRAME); return 0; } SetDlgItemText(IDC_TEXT, (PCWSTR)buffer); ::UnmapViewOfFile(buffer);

- 按句柄复制共享

按名称共享内核对象当然很简单. 那么那些没有 (或不能有) 名称的对象呢? 句柄复制可能是答案. 句柄复制没有固有的限制 (除了安全性)——它可以用于几乎任何内核对象, 无论命名与否, 并且它在任何时间点都有效 (在第 3 章中我们将看到句柄继承只在进程创建子进程时可用). 然而, 有一个问题; 这是实践中最困难的共享方式, 我们很快就会看到.

复制的 I/O 完成端口句柄在目标进程中不起作用.

复制句柄就像调用 `DuplicateHandle` 函数一样简单:

BOOL DuplicateHandle( _In_ HANDLE hSourceProcessHandle, _In_ HANDLE hSourceHandle, _In_ HANDLE hTargetProcessHandle, _Outptr_ LPHANDLE lpTargetHandle, _In_ DWORD dwDesiredAccess, _In_ BOOL bInheritHandle, _In_ DWORD dwOptions);

复制句柄需要一个源进程, 源句柄和目标进程. 如果成功, 一个新的句柄条目会写入目标进程的句柄表中, 指向与源句柄相同的对象. 复制前后的情况分别如图 2-17 和 2-18 所示.

Figure 24: 句柄复制前

Figure 25: 句柄复制后

技术上, `DuplicateHandle` 可以在任何可以获得正确句柄的两个进程上工作, 但典型的场景是将调用者的一个句柄复制到另一个进程的句柄表中. 另外, 源进程和目标进程可以是同一个. 让我们详细看一下 `DuplicateHandle` 的参数:

- `hSourceProcessHandle` - 这是到源进程的句柄. 此句柄必须有 `PROCESSDUPHANDLE` 访问掩码. 如果源是调用者的进程, 那么传递 `GetCurrentProcess` 就可以了 (它总是有完全访问权限).

- `hSourceHandle` - 要复制的源句柄. 此句柄在源进程的上下文中必须有效.

- `hTargetProcessHandle` - 目标进程的句柄. 通常必须使用一些对 `OpenProcess` 的调用来获得这样的句柄. 与源进程一样, `PROCESSDUPHANDLE` 访问掩码是必需的.

- `lpTargetHandle` - 这是结果句柄, 从目标进程的角度来看是有效的. 在图 2-18 中, 返回给调用者的句柄是 72. 这个值是相对于进程 B 的 (调用者假定为进程 A).

- `dwDesiredAccess` - 复制句柄所需的访问掩码. 如果 `dwOptions` 参数有 `DUPLICATESAMEACCESS` 标志, 则忽略此访问掩码. 否则, 这是为新句柄请求的访问掩码.

- `bInheritHandle` - 指定新句柄是否可继承 (更多关于句柄继承的内容见第 3 章).

- `dwOptions` - 一组标志. 一个是上面讨论的 `DUPLICATESAMEACCESS`. 第二个支持的是 `DUPLICATECLOSESOURCE`; 如果指定, 则在成功复制后关闭源句柄 (这意味着对象的句柄计数不会增加).

以下是一个简单的例子, 创建一个作业对象并在同一进程中复制一个它的句柄, 同时减少访问掩码 (省略了错误处理):

HANDLE hJob = ::CreateJobObject(nullptr, nullptr); HANDLE hJob2; ::DuplicateHandle(::GetCurrentProcess(), hJob, ::GetCurrentProcess(), &hJob2, JOB_OBJECT_ASSIGN_PROCESS | JOB_OBJECT_TERMINATE, FALSE, 0);

源进程和目标进程是当前进程. 运行这段代码并在 Process Explorer 中查看句柄, 会显示出差异 (图 2-19).

Figure 26: 简单的句柄复制

一个句柄 (`0xac`) 对作业对象拥有完全访问权限, 而另一个 (复制的) 句柄 (`0xb0`) 只有指定的所需访问掩码.

在更常见的情况下, 当前进程的句柄被复制到一个目标协作进程. 以下函数将从当前进程复制一个源句柄到目标进程:

HANDLE DuplicateToProcess(HANDLE hSource, DWORD pid) { // open a strong-enough handle to the target process HANDLE hProcess = ::OpenProcess(PROCESS_DUP_HANDLE, FALSE, pid); if (!hProcess) return nullptr; HANDLE hTarget = nullptr; // duplicate ::DuplicateHandle(::GetCurrentProcess(), hSource, hProcess, &hTarget, 0, FALSE, DUPLICATE_SAME_ACCESS); // cleanup ::CloseHandle(hProcess); return hTarget; }

这就是句柄复制变得不那么简单的情况. 问题不在于复制本身——那相当简单——一个函数调用. 问题在于如何将信息传达给目标进程. 必须向目标进程传达两部分信息:

- 当句柄被复制时.

- 复制的句柄值是多少?

记住, 调用者知道创建的句柄值, 但目标进程不知道. 必须有某种其他形式的进程间通信, 允许调用者进程将所需信息传递给目标进程 (因为它们是同一系统的一部分, 需要通过共享内核对象进行协作).

我们将在本书中探讨各种进程间通信机制.

- 私有对象命名空间

我们已经看到某些类型的内核对象可以有基于字符串的名称. 我们也看到这是在进程之间共享这些对象的一种 (方便的) 方法. 然而, 拥有命名对象有一些缺点:

- 其他一些不相关的进程, 可能会创建一个同名的对象, 这在以后创建对象时可能导致失败 (如果对象类型不同), 或者更糟, 创建“成功”, 因为它是相同的对象类型, 代码得到了一个到现有对象的句柄. 结果是一团糟, 进程使用了它们不期望的同一个对象.

- 这是上述要点的特例, 为了强调. 由于名称是可见的 (在工具中, 但也可以通过编程方式获得), 另一个进程可以“劫持”该对象或以其他方式干扰对象的使用. 从安全的角度来看

, 所讨论的对象过于可见. 未命名对象则要隐蔽得多, 因为没有好方法可以猜测特定对象的用途.

有没有一种方法可以让进程共享命名对象 (因为它很容易) 但又对其他进程不可见呢? 从 Windows Vista 开始, 有一种方法可以创建一个只有协作进程知道的私有对象命名空间. 使用工具或 API 不会揭示其全名.

`PrivateSharing` 示例应用程序是 `BasicSharing` 的增强版本, 其中内存映射文件对象的名称现在位于私有对象命名空间下, 并且不是对所有人都可见. 使用 Process Explorer 查看此对象仅显示部分名称 (图 2-20).

Figure 27: 带有私有命名空间的命名对象

如果一些随机代码尝试定位一个名为“MySharedMem”的对象, 它会失败, 因为这不是该对象的真实名称.

创建私有命名空间是一个两步过程. 首先, 必须创建一个名为*边界描述符* (Boundary Descriptor) 的辅助对象. 此描述符允许添加某些安全 ID (SID), 这些 SID 将能够使用基于该边界描述符创建的私有命名空间. 这有助于加强私有命名空间上的安全性. 要创建边界描述符, 请使用 `CreateBoundaryDescriptor`:

HANDLE CreateBoundaryDescriptor( _In_ LPCTSTR Name, _In_ ULONG Flags); // currently unused

一旦边界描述符存在, 可以使用两个函数来限制对通过该描述符创建的任何私有命名空间的访问: `AddSIDToBoundaryDescriptor` 和 `AddIntegrityLabelToBoundaryDescriptor` (后者从 Windows 7 开始可用):

BOOL AddSIDToBoundaryDescriptor( _Inout_ HANDLE* BoundaryDescriptor, _In_ PSID RequiredSid); BOOL AddIntegrityLabelToBoundaryDescriptor( _Inout_ HANDLE * BoundaryDescriptor, _In_ PSID IntegrityLabel);

两者都接受边界描述符句柄的地址和一个 SID. 使用 `AddSIDToBoundaryDescriptor`, SID 通常是一个组的 SID, 允许该组中的所有用户访问私有命名空间. `AddIntegrityLabelToBoundaryDescriptor` 允许为希望在此边界描述符管理的私有命名空间中打开对象的进程设置最低完整性级别.

SIDs 和完整性级别将在第 16 章中讨论.

一旦设置了边界描述符, 下一步就是用 `CreatePrivateNamespace` 创建实际的私有命名空间:

HANDLE CreatePrivateNamespace( _In_opt_ LPSECURITY_ATTRIBUTES lpPrivateNamespaceAttributes, _In_ LPVOID lpBoundaryDescriptor, // the boundary descriptor _In_ LPCWSTR lpAliasPrefix); // namespace name

令人困惑的是, 边界描述符类型是 `void*` 而不是 `HANDLE`. 这是 API 中的一个疏忽, 但由于 `HANDLE` 被定义为 `void*`, 所以这可以正常工作. 这个失误也暗示了边界描述符不是一个内核对象, 即使它返回一个 `HANDLE`; 它有自己的关闭函数 - `DeleteBoundaryDescriptor`.

对象命名空间也不是一个真正的内核对象. 如果命名空间已经存在, 该函数会失败, 必须改用 `OpenPrivateNamespace`. 它也有自己的关闭函数 (`ClosePrivateNamespace`):

HANDLE OpenPrivateNamespaceW( _In_ LPVOID lpBoundaryDescriptor, _In_ LPCWSTR lpAliasPrefix); // namespace name BOOLEAN ClosePrivateNamespace( _In_ HANDLE Handle, _In_ ULONG Flags); // 0 or PRIVATE_NAMESPACE_FLAG_DESTROY

另一个疏忽是函数 `ClosePrivateNamespace` 返回 `BOOLEAN` (typedef 为 `BYTE`) 而不是标准的 `BOOL`.

一旦命名空间被创建或打开, 命名对象就可以正常创建, 名称格式为 `alias\name`, 其中“alias”是创建或打开命名空间时的 `lpAliasPrefix` 参数.

让我们看看 `PrivateSharing` 应用程序中的具体代码. 对话框类现在有三个成员:

private: wil::unique_handle m_hSharedMem; HANDLE m_hBD{ nullptr }, m_hNamespace{ nullptr };

代码使用 WIL `uniquehandle` RAII 包装器来处理内存映射文件的句柄, 但边界描述符和命名空间作为原始句柄进行管理.

当对话框创建时, 内存映射文件的创建方式与 `BasicSharing` 中相同, 但这次是在一个私有命名空间下 (为清晰起见, 省略了错误处理):

// create the boundary descriptor m_hBD = ::CreateBoundaryDescriptor(L"MyDescriptor", 0); BYTE sid[SECURITY_MAX_SID_SIZE]; auto psid = reinterpret_cast<PSID>(sid); DWORD sidLen; ::CreateWellKnownSid(WinBuiltinUsersSid, nullptr, psid, &sidLen); ::AddSIDToBoundaryDescriptor(&m_hBD, psid); // create the private namespace m_hNamespace = ::CreatePrivateNamespace(nullptr, m_hBD, L"MyNamespace"); if (!m_hNamespace) { // maybe created already? m_hNamespace = ::OpenPrivateNamespace(m_hBD, L"MyNamespace"); } m_hSharedMem.reset(::CreateFileMapping(INVALID_HANDLE_VALUE, nullptr, PAGE_READWRITE, 0, 1 << 12, L"MyNamespace\\MySharedMem"));

在此示例中, 一个 SID 被添加到了边界描述符中. 这个 SID 是所有标准用户的. 也可以添加更严格的内容, 例如 Administrators 组, 这样在标准用户权限下运行的进程就无法访问此边界描述符. SID 是通过调用 `CreateWellKnownSid` 基于用户组的众所周知的 SID 创建的. 然后调用 `AddSIDToBoundaryDescriptor` 将 SID 附加到边界描述符.

不用担心这些 SID 和其他安全术语. 它们在第 16 章中有详细描述.

一旦边界描述符设置好, 就会调用 `CreatePrivateNamespace` 或 `OpenPrivateNamespace`, 别名为 “MyNamespace”. 这被用作使用 `CreateFileMapping` 创建的内存映射文件对象的前缀.

最后, 对话框的 `WMDESTROY` 消息处理程序会删除命名空间和边界描述符:

if (m_hNamespace) ::ClosePrivateNamespace(m_hNamespace, 0); if (m_hBD) ::DeleteBoundaryDescriptor(m_hBD);

- 附加内容: 用于私有命名空间的 WIL 包装器

WIL 库有许多用于各种句柄和指针的包装器. 不幸的是, 它没有边界描述符和私有命名空间的包装器. 幸运的是, 创建它们并不太难. 以下是一种方法:

namespace wil { static void close_private_ns(HANDLE h) { ::ClosePrivateNamespace(h, 0); }; using unique_private_ns = unique_any_handle_null_only<decltype( &close_private_ns), close_private_ns>; using unique_bound_desc = unique_any_handle_null_only<decltype( &::DeleteBoundaryDescriptor), ::DeleteBoundaryDescriptor>; }

我不会详细介绍上述声明的细节, 因为它们确实需要对 C++11 的 `decltype`, `using` 和模板有很好的了解.

`PrivateSharing2` 项目与 `PrivateSharing` 相同, 但使用 WIL 包装器 (以及上述添加) 来管理所有句柄, 甚至是 `MapViewOfFile` 返回的指针. 例如, 以下是 `Read` 函数:

wil::unique_mapview_ptr<void> buffer(::MapViewOfFile( m_hSharedMem.get(), FILE_MAP_READ, 0, 0, 0)); if (!buffer) { AtlMessageBox(m_hWnd, L"Failed to map memory", IDR_MAINFRAME); return 0; } SetDlgItemText(IDC_TEXT, (PCWSTR)buffer.get());

- 其他对象和句柄

内核对象在系统编程的上下文中很有趣, 并且是本书的重点. Windows 中还使用了其他常见的对象, 即用户对象和 GDI 对象. 以下是对这些对象及其句柄的简要描述.

任务管理器可以通过添加*用户对象*和 *GDI 对象*列来显示每个进程的此类对象的数量, 如图 2-21 所示.

Figure 28: 用户和 GDI 对象计数

- 用户对象

用户对象是窗口 (`HWND`), 菜单 (`HMENU`) 和钩子 (`HHOOK`). 这些对象的句柄具有以下属性:

- 无引用计数. 第一个销毁用户对象的调用者——它就消失了.

- 句柄值的作用域在一个窗口站下. 一个窗口站包含一个剪贴板, 桌面和原子表. 这意味着这些对象的句柄可以在共享桌面的所有应用程序之间自由传递, 例如.

窗口站和桌面这两个术语将在本书后面讨论. 原子表则不会, 因为它们与 Windows 中的 UI 子系统相关, 这不是本书的重点.

- GDI 对象

图形设备接口 (GDI) 是 Windows 中最初的图形 API, 至今仍在使用, 尽管有更丰富和更好的 API (例如 Direct2D). GDI 对象的示例: 设备上下文 (`HDC`), 画笔 (`HPEN`), 笔刷 (`HBRUSH`), 位图 (`HBITMAP`) 等. 以下是它们的属性:

- 无引用计数.

- 句柄仅在创建它们的进程中有效.

- 不能在进程之间共享.

- 用户对象

- 总结

在本章中, 我们探讨了内核对象以及如何通过使用句柄来访问和共享它们. 我们没有太深入地研究任何特定的对象类型, 因为这些将在其他章节中更详细地讨论. 在下一章中, 我们将深入探讨所有内核对象中最著名的——进程.

1.4. 第 3 章: 进程

进程是 Windows 中最基本的管理和包含对象. 任何执行都必须在某个进程上下文中进行, 不存在在进程之外运行的情况. 本章从多个角度审视进程——从创建到管理, 到销毁以及几乎所有介于两者之间的事情.

本章内容:

- 进程基础

- 进程创建

- 创建进程

- 进程终止

- 枚举进程

1.4.1. 进程基础

尽管自 Windows NT 的第一个版本以来, 进程的基本结构和属性没有改变, 但系统中引入了具有特殊行为或结构的新进程类型. 以下是当前支持的所有进程类型的简要概述, 而本章的后续部分将更详细地讨论每种进程类型.

- 受保护进程 - 这些进程是在 Windows Vista 中引入的. 它们是为了支持数字版权管理 (DRM) 保护而创建的, 防止对渲染受 DRM 保护内容的过程进行侵入性访问. 例如, 任何其他进程 (即使以管理员权限运行) 也无法读取受保护进程地址空间内的内存, 因此 DRM 保护的数据无法被直接窃取.

- UWP 进程 - 从 Windows 8 开始可用的这些进程, 承载 Windows 运行时, 并且通常发布到 Microsoft 应用商店. UWP 进程在一个名为 AppContainer 的沙箱内执行, 该沙箱限制了此进程可以执行的操作.

- 受保护进程轻量级 (PPL) - 这些进程 (从 Windows 8.1 开始可用) 通过添加多个保护级别扩展了 Vista 的保护机制, 甚至允许第三方服务作为 PPL 运行, 保护它们免受侵入性访问, 甚至免受管理员级进程的终止.

- Minimal 进程 - 从 Windows 10 版本 1607 开始可用的这些进程, 是一种真正新形式的进程. minimal 进程的地址空间不包含正常进程所具有的通常的映像和数据结构. 例如, 没有可执行文件映射到进程地址空间, 也没有 DLL. 进程地址空间是真正空的.

- Pico 进程 - 这些进程是 minimal 进程, 但增加了一个 Pico 提供程序, 这是一个内核驱动程序, 负责拦截 Linux 系统调用并将其转换为等效的 Windows 系统调用. 这些进程与适用于 Linux 的 Windows 子系统 (WSL) 一起使用, 从 Windows 10 版本 1607 开始可用.

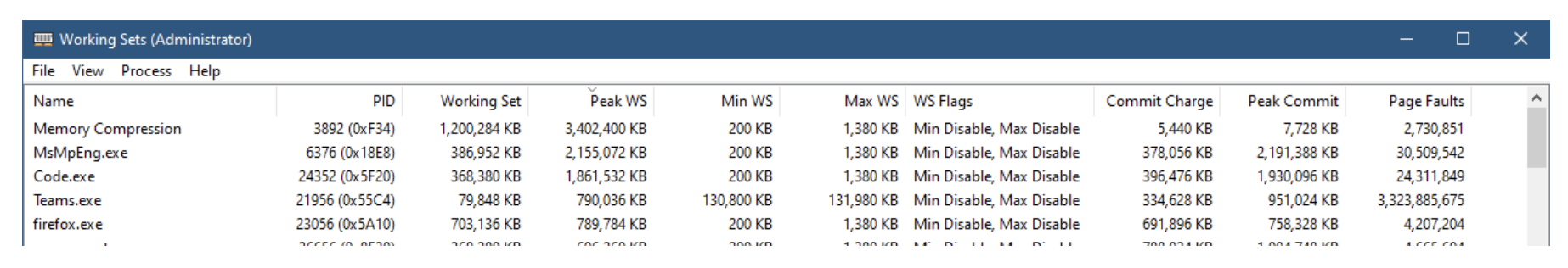

进程的基本信息可以很容易地在任务管理器和 Process Explorer 等工具中看到. 图 3-1 显示了任务管理器“详细信息”选项卡, 其中添加了一些超出默认值的列.

Figure 29: 任务管理器的“详细信息”选项卡

让我们简要地看一下图 3-1 中出现的列:

- 名称

这通常是进程所基于的可执行文件的名称. 请记住, 这个名称不是进程的唯一标识符. 有些进程似乎根本没有可执行文件名. 例子包括 `System`, `Secure System`, `Registry`, `Memory Compression`, `System Idle Process` 和 `System Interrupts`.

- System Interrupts 实际上不是一个进程, 它只是用来衡量内核在服务硬件中断和延迟过程调用上花费的时间. 两者都超出了本书的范围. 你可以在 Windows Internals 和 Windows Kernel Programming 书籍中找到更多信息.

- System Idle Process 也不是一个真正的进程. 它总是有进程 ID (PID) 为零. 它核算 Windows 的空闲时间. 这是当无事可做时 CPU 的去处.

- System 进程是一个真正的进程, 技术上也是一个 minimal 进程. 它总是有 PID 为 4. 它代表了内核空间中发生的一切——内核和内核驱动程序使用的内存, 打开的句柄, 线程等等.

- Secure System 进程仅在启用了基于虚拟化的安全的 Windows 10 和 Server 2016 (及更高版本) 系统上可用. 它代表了安全内核中发生的一切. 请参考 Windows Internals 书籍以获取更多信息.

- Registry 进程是一个从 Windows 10 版本 1803 (RS4) 开始可用的 minimal 进程, 用作管理注册表的“工作区”, 而不是像以前版本那样使用分页池. 就本书而言, 这是一个不影响注册表以编程方式访问方式的实现细节.

- Memory Compression 进程是一个从 Windows 10 版本 1607 (但不在服务器上) 开始可用的 minimal 进程, 并在其地址空间中保存压缩内存. 内存压缩是 Windows 10 中增加的一项功能, 用于节省物理内存 (RAM), 特别适用于资源有限的设备, 如手机和物联网 (Internet of Things) 设备. 令人困惑的是, 任务管理器不显示此进程, 但 Process Explorer 正确显示它.

内存压缩 (Memory Compression) 不在任务管理器中显示的原因有些好笑. 在 Windows 10 版本 1607 之前支持内存压缩, 但压缩的内存存储在 System 进程的用户模式地址空间中, 这使得 System 进程看起来好像消耗了 (可能) 大量的内存. 那是压缩内存, 所以它实际上是*节省*内存, 但外观有时更重要, 所以压缩内存被移到了它自己的 (minimal) 进程中, 并且该进程被有意地从任务管理器的列表中隐藏了.

本章的其余部分, 直到“Minimal 和 Pico 进程”部分, 都涉及基于可执行文件的“正常”进程. 无论如何, minimal 和 Pico 进程只能由内核创建.

- PID

进程的唯一 ID. PID 是 4 的倍数, 最低的有效 PID 值为 4 (属于 System 进程). 进程 ID 在进程终止后会重用, 因此可能会看到一个新进程的 PID 曾经被一个 (现在已消失的) 进程使用. 如果需要一个进程的唯一标识符, 那么 PID 和进程启动时间的组合在某个系统上是真正唯一的.

你可能还记得第 2 章中, 句柄也是从 4 开始并且是 4 的倍数, 就像 PID 一样. 这不是巧合. 实际上, PID (和线程 ID) 是一个专门为此目的使用的特殊句柄表中的句柄值.

- 状态

状态 列是一个有趣的列. 它可以有三个值之一: 正在运行 (Running), 已挂起 (Suspended) 和 无响应 (Not Responding). 让我们逐一看看. 表 3-1 总结了这些状态基于进程类型的含义.

进程类型 正在运行时… 已挂起时… 无响应时… GUI 进程 (非 UWP) GUI 线程有响应 进程中的所有线程都已挂起 GUI 线程至少 5 秒内未检查消息队列 CUI 进程 (非 UWP) 至少一个线程未被挂起 进程中的所有线程都已挂起 从不 UWP 进程 在前台未被挂起 在后台 GUI 线程至少 5 秒内未检查消息队列 带有 GUI 的进程必须有一个处理其用户界面的线程. 此线程有一个消息队列, 一旦它调用任何 UI 或 GDI 函数就会为它创建. 因此, 此线程必须泵送消息——也就是说, 监听其消息队列并处理到达的消息. 典型的监听函数是

GetMessage或PeekMessage. 如果至少 5 秒内没有调用任何一个, 任务管理器 会将状态更改为*无响应*, 该线程拥有的窗口会变暗, 并在窗口标题中添加“(无响应)”. 有问题的线程没有检查其消息队列, 原因有三:- 它因任何原因被挂起.

- 它正在等待某个 I/O 操作完成, 并且耗时超过 5 秒.

- 它正在做一些 CPU 密集型工作, 耗时超过 5 秒.

我们将在第 5 章 (“线程基础”) 中探讨这些问题.

UWP 进程是特殊的, 因为当它们移动到后台时, 例如当应用程序窗口最小化时, 它们会非自愿地被挂起. 一个简单的实验可以验证这种情况: 在 Windows 10 上打开现代计算器, 并在 任务管理器 中找到它. 你应该看到它的状态为 正在运行, 这意味着它可以响应用户输入并通常地做它的事情. 现在最小化计算器, 你会看到几秒钟后状态变为 已挂起. 这种行为只存在于 UWP 进程中.

没有 GUI 的非 UWP 进程总是显示为 正在运行 状态, 因为 Windows 不知道这些进程实际上在做什么 (或不做什么). 唯一的例外是, 如果此类进程中的所有线程都被挂起, 那么其状态将变为 已挂起.

Windows API 没有挂起进程的函数, 只有挂起线程的函数. 技术上可以遍历某个进程中的所有线程并挂起每一个 (假设可以获得足够强大的句柄). native API (在 NtDll.Dll 中实现) 确实有一个用于此目的的函数,

NtSuspendProcess. 这是 Process Explorer 如果你右键单击一个进程并选择*挂起*时调用的函数. 当然, 相反的函数也存在 -NtResumeProcess. - 用户名

用户名指示进程在哪个用户下运行. 一个令牌对象附加到进程 (称为*主令牌*), 它基于用户持有进程的安全上下文. 该安全上下文包含诸如用户所属的组, 它拥有的特权等信息. 我们将在第 16 章中更深入地探讨令牌. 进程可以在特殊的内置用户下运行, 例如本地系统 (在任务管理器中显示为 `System`), 网络服务和本地服务. 这些用户帐户通常用于运行服务, 我们将在第 16 章中探讨.

- 会话 ID

进程执行的会话号. 会话 0 用于系统进程和服务, 会话 1 及更高版本用于交互式登录. 我们将在第 16 章中更详细地探讨会话.

- CPU

此列显示该进程的 CPU 百分比消耗. 请注意, 它只显示整数. 要获得更高的精度, 请使用 Process Explorer.

- 内存

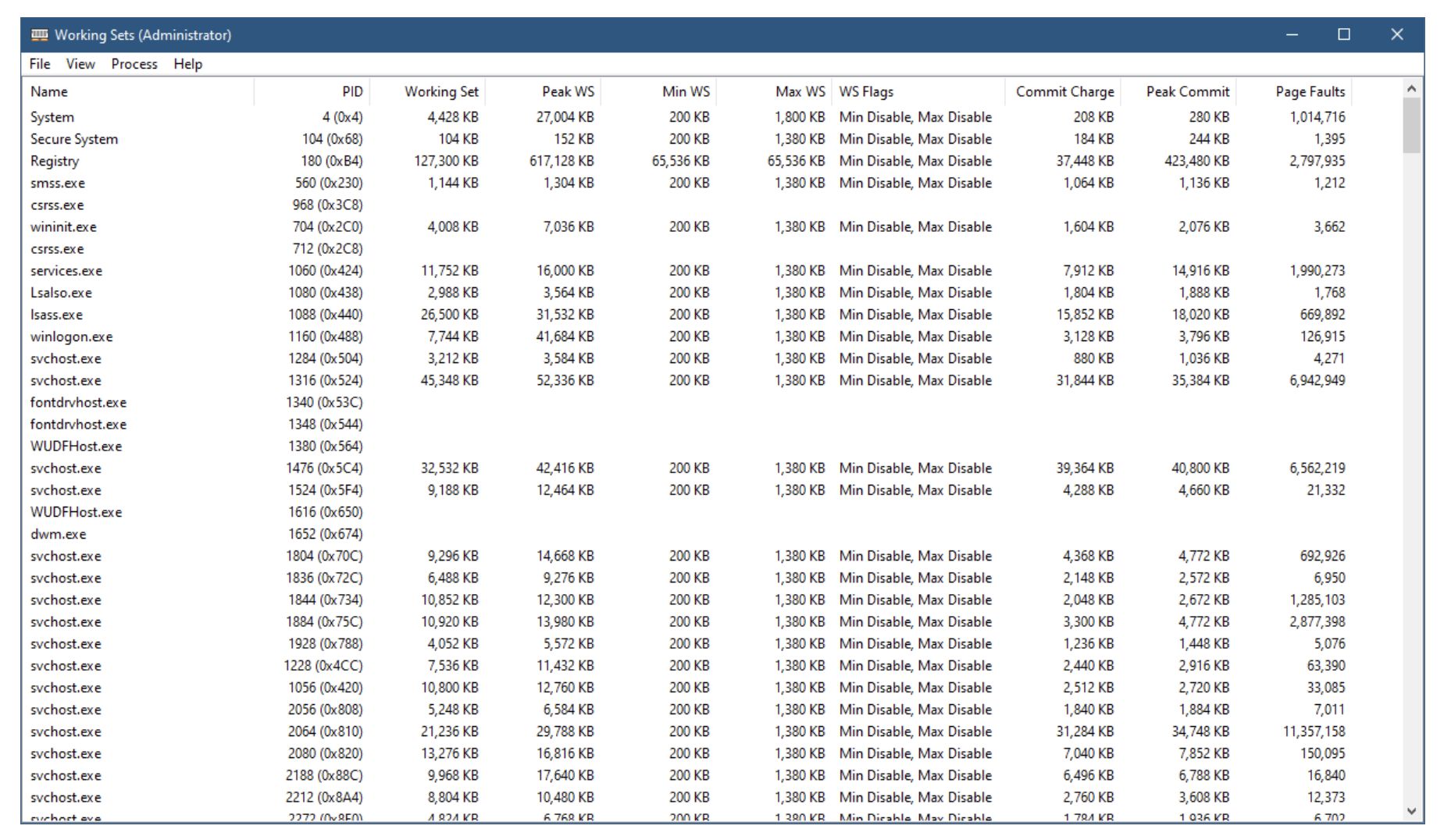

与内存相关的列有些棘手. 任务管理器显示的默认列是 内存(活动私有工作集) (Windows 10 版本 1903) 或 内存(私有工作集) (早期版本). 工作集 这个术语指的是 RAM (物理内存). 私有工作集 是进程使用且不与其他进程共享的 RAM. 共享内存最常见的例子是 DLL 代码. *活动私有工作集*与*私有工作集*相同, 但对于当前挂起的 UWP 进程设置为零.

上述两个计数器是否能很好地指示进程使用的内存量? 不幸的是, 不能. 这些指示了使用的私有 RAM, 但当前分页出去的内存呢? 还有另一个列可以解决这个问题—— 提交大小 (Commit Size). 这是用于了解进程内存使用情况的最佳列. “不幸的”部分是任务管理器默认不显示此列.

Process Explorer 有一个与 Commit Size 等效的列, 但它被称为 Private Bytes, 这与性能计数器的名称一致.

这些内存术语将在第 12 章中进一步讨论.

- 基本优先级

基本优先级 列, 官方称为 优先级类, 显示六个值之一, 这些值为在该进程中执行的线程提供基本调度优先级. 可能的值及其关联的优先级级别如下:

- 空闲 (在任务管理器中称为*低*) = 4

- 低于正常 = 6

- 正常 = 8

- 高于正常 = 10

- 高 = 13

- 实时 = 24

最常见 (也是默认) 的优先级类是 正常 (8). 我们将在第 6 章中讨论优先级和调度.

- 句柄

句柄 列显示在特定进程中打开的内核对象句柄的数量. 这在第 2 章中已详细讨论.

- 线程

线程 列显示每个进程中的线程数. 通常, 这至少应该是一个, 因为没有线程的进程是无用的. 然而, 有些进程显示没有线程 (使用破折号). 具体来说, Secure System 显示没有线程, 因为安全内核实际上使用普通内核进行调度. System Interrupts 伪进程根本不是一个进程, 所以不能有任何线程. 最后, System Idle Process 也不拥有线程. 为此进程显示的线程数是系统上的逻辑处理器数.

任务管理器中还有其他感兴趣的列, 将在适当的时候进行检查.

1.4.2. Process Explorer 中的进程

Process Explorer 可以被认为是“打了类固醇的任务管理器”. 它具有任务管理器的大部分功能, 并且功能更多. 我们已经看到了它显示进程中打开句柄的能力. 在本节中, 我们将检查它的一些与进程相关的功能.

首先, Process Explorer 可以像任务管理器一样显示带有各种列的进程. 然而, 它的列比任务管理器中可用的要多. 立即显而易见的是进程显示的颜色. 每种颜色表示进程的某个有趣方面. 当然, 一个进程可以有多个这样的“方面”, 值得一种颜色, 在这种情况下, 一种颜色“获胜”, 而“失败”的颜色则不显示. 所有可用的颜色都可以通过选择*选项, 配置颜色…*从菜单中更改和启用或禁用, 如图 3-2 所示.

Figure 30: Process Explorer 中的颜色配置

表 3-2 总结了它们的背景颜色和含义.

| 名称 (默认颜色) | 含义 |

|---|---|

| 新建对象 (绿色) | 新建的对象 |

| 已删除对象 (红色) | 已被销毁的对象 |

| 自己的进程 (蓝色) | 在登录用户帐户下运行的进程 |

| 服务 (粉色) | 托管 Windows 服务的进程 (见第 19 章) |

| 已挂起进程 (灰色) | 已挂起的进程 |

| 打包的映像 (紫色) | 使用打包技术减小大小的可执行文件或 DLL. 在某些情况下, 恶意软件可能会使用此类技术 |

| 重定位的 DLL (黄色) | 显示在模块视图中 (而不是主进程视图). 在第 15 章中讨论 |

| 作业 (棕色) | 作为作业一部分的进程 (见第 4 章) |

| .NET 进程 (黄色) | 运行一些 .NET 代码的进程. 更准确地说, 是托管 .NET CLR 的进程 |

| Immersive 进程 (青色) | 通常是 UWP 进程 (未挂起). 更准确地说, 是托管 Windows 运行时的进程. 用于确定这一点的函数是 `IsImmersiveProcess` |

| 受保护进程 (紫红色) | 受保护进程和 PPL 进程 (见本章后面) |

| (所有其他) (白色) | 没有任何启用方面的进程. 如果所有颜色都启用, 剩下的主要是系统进程 |

我个人添加了受保护进程颜色, 并选择默认为紫红色 (与 Google 的新操作系统无关).

新建和销毁的对象颜色默认显示一秒钟. 你可以通过打开 选项 菜单, 差异高亮持续时间… 来使其更长.

Process Explorer 的另一个有趣功能是能够以树形结构“排序”进程 (更准确地说是进程树). 如果你单击 进程 列, 其中是映像名称, 你可以正常排序, 但第三次单击会将*进程*列变为进程树. 这些树的一部分如图 3-3 所示.

Figure 31: Process Explorer 中的进程树

树中的每个子节点都是其父节点的子进程. 有些进程似乎是左对齐的 (参见图 3-3 中的 Explorer.exe). 这些进程没有父进程, 或者更准确地说——曾经有一个父进程, 但它已经退出了. 双击这样的进程并切换到 映像 选项卡会显示该进程的基本信息, 包括其父进程. 图 3-4 显示了 Explorer.exe 实例的此信息.

Figure 32: Explorer.exe 属性

请注意, 父进程是未知的, 但其 PID 是已知的 (图 3-4 中为 4160). 这意味着父 PID 与子进程一起存储, 但如果父进程不再存在, 就没有其他关于它的信息了.

你可能想知道, 如果创建一个 PID 为 4160 的新进程会发生什么, 因为 PID 会被重用. 幸运的是, Process Explorer 不会混淆, 因为它会检查父进程的启动时间. 如果它晚于子进程, 那么显然该进程不可能是父进程.

为什么

Explorer.exe没有父进程? 这实际上是正常情况, 因为 Explorer 是由一个更早运行的进程UserInit.exe创建的, 它的工作 (除其他外) 是启动默认的 shell (在注册表中默认配置为Explorer.exe). 一旦它的工作完成,UserInit进程就会简单地退出.

关于这种父子进程关系要记住的重要一点是: 如果进程 A 创建了进程 B, 并且进程 A 死掉了, 进程 B 不受影响. 换句话说, Windows 中的进程更像兄弟姐妹——它们在创建后不会相互影响.

1.4.3. 进程创建

进程创建中涉及的主要部分如图 3-5 所示.

Figure 33: 进程创建流程

首先, 内核打开映像 (可执行) 文件并验证它是否是正确的格式, 即所谓的 可移植可执行 (PE). 文件扩展名无关紧要——只有实际内容才重要. 假设各种头文件有效, 内核然后创建一个新的进程内核对象和一个线程内核对象, 因为一个正常的进程创建时带有一个线程, 该线程最终应该执行主入口点.

此时, 内核将映像映射到新进程的地址空间, 以及 NtDll.Dll. NtDll 映射到每个进程 (除了 Minimal 和 Pico 进程), 因为它在进程创建的最后阶段有非常重要的职责 (如下所述), 同时也是系统调用的跳板. 仍然由创建者进程执行的最后一个主要步骤是通知 Windows 子系统进程 (Csrss.exe) 新的进程和线程已创建. (Csrss 可以被认为是内核管理 Windows 子系统进程某些方面的助手).

此时, 从内核的角度来看, 进程已成功创建, 因此调用者调用的进程创建函数 (通常是 CreateProcess, 在下一节中讨论) 返回成功. 然而, 新进程尚未准备好执行其初始代码. 进程初始化的第二部分必须在新进程的上下文中, 由新创建的线程执行.

一些开发人员认为, 在新进程中首先运行的是可执行文件的 main 函数. 然而, 这远非事实. 在实际的 main 函数开始运行之前, 有很多事情在发生. 这部分的明星是 NtDll, 因为此时进程中没有其他操作系统级别的代码. NtDll 在此时有几个职责.

首先, 它为进程创建用户模式管理对象, 称为 进程环境块 (PEB), 以及为第一个线程创建用户模式管理对象, 称为*线程环境块* (TEB). 这些结构是部分文档化的 (在 <winternl.h> 中), 并且官方不应由开发人员直接使用. 也就是说, 有些情况下这些结构很有用, 特别是当试图实现难以用其他方式做到的事情时.

可以通过

NtCurrentTeb()访问当前线程的 TEB, 而当前进程的 PEB 可通过NtCurrentTeb()->ProcessEnvironmentBlock访问.

然后进行其他一些初始化, 包括创建默认的进程堆 (见第 13 章), 创建和初始化默认的进程线程池 (见第 9 章) 等等. 完整的细节, 请查阅 Windows Internals 书籍.

在入口点可以开始执行之前的最后一个主要部分是加载所需的 DLL. NtDll 的这部分通常被称为 加载器. 加载器查看可执行文件的导入部分, 其中包括可执行文件所依赖的所有库. 这些通常包括 Windows 子系统 DLL, 如 kernel32.dll, user32.dll, gdi32.dll 和 advapi32.dll.

要了解这些导入库, 我们可以使用作为 Windows SDK 和 Visual Studio 安装一部分的 DumpBin.exe 工具. 打开开发人员命令提示符以方便访问各种工具, 并键入以下内容以查看 Notepad.exe 的导入:

c:\>dumpbin /imports c:\Windows\System32\notepad.exe

结果是所有导入库的转储以及从这些库中导入 (使用) 的符号. 以下是缩减后的输出 (Windows 10 版本 1903):

Dump of file c:\Windows\System32\notepad.exe

File Type: EXECUTABLE IMAGE

Section contains the following imports:

GDI32.dll

140022788 Import Address Table

1400289E8 Import Name Table

0 time date stamp

0 Index of first forwarder reference

35C SelectObject

2D0 GetTextFaceW

1C2 EnumFontsW

...

USER32.dll

140022840 Import Address Table

140028AA0 Import Name Table

0 time date stamp

0 Index of first forwarder reference

364 SetThreadDpiAwarenessContext

2AD PostMessageW

BA DialogBoxParamW

...

msvcrt.dll

140022FD8 Import Address Table

140029238 Import Name Table

0 time date stamp

0 Index of first forwarder reference

2F ?terminate@@YAXXZ

496 memset

...

api-ms-win-core-libraryloader-l1-2-0.dll

140022C60 Import Address Table

140028EC0 Import Name Table

0 time date stamp

0 Index of first forwarder reference

F GetModuleFileNameA

18 LoadLibraryExW

13 GetModuleHandleExW

...

urlmon.dll

00000001 Characteristics

000000014002C0D0 Address of HMODULE

000000014002F0E0 Import Address Table

0000000140028368 Import Name Table

0000000140028638 Bound Import Name Table

0000000000000000 Unload Import Name Table

0 time date stamp

0000000140020F31 3B FindMimeFromData

...

对于每个必需的 DLL, dumpbin 会显示从该 DLL 导入的函数, 即——可执行文件实际使用的函数. 有些 DLL 名称可能看起来很奇怪, 事实上你找不到它们作为实际文件. 上述输出中的示例是 api-ms-win-core-libraryloader-l1-2-0.dll. 这被称为 API Set, 它是从一个契约 (API Set) 到一个实际实现 DLL (有时称为 主机) 的间接映射.

API Sets 从 Windows 7 开始存在.

另一种查看这些依赖关系的方式是使用图形界面. 图 3-6 显示了这样一个工具, PE Explorer, 可从 http://github.com/zodiacon/AllTools 下载, 并显示了 Notepad.exe 的依赖关系. 对于每个 API Set 或 DLL, 它都会显示导入的函数.

Figure 34: PE Explorer 中的 Notepad.exe

API Sets 允许 Microsoft 将函数“声明”与实际实现分离开来. 这意味着实现 DLL 可以在以后的 Windows 版本中更改, 甚至在不同的设备形态 (IoT 设备, HoloLens, Xbox 等) 上也可以不同. API 集和实现之间的实际映射存储在每个进程的 PEB 中. 你可以使用 ApiSetMap.exe 工具查看这些映射, 该工具可从 https://github.com/zodiacon/WindowsInternals/releases 下载. 以下是输出的前几行:

C:\>APISetMap.exe

ApiSetMap - list API Set mappings - version 1.0

(c) Alex Ionescu, Pavel Yosifovich, and Contributors

http://www.alex-ionescu.com

api-ms-onecoreuap-print-render-l1-1-0.dll -> s{printrenderapihost.dll}

api-ms-win-appmodel-identity-l1-2-0.dll -> s{kernel.appcore.dll}

api-ms-win-appmodel-runtime-internal-l1-1-6.dll -> s{kernel.appcore.dll}

api-ms-win-appmodel-runtime-l1-1-3.dll -> s{kernel.appcore.dll}

api-ms-win-appmodel-state-l1-1-2.dll -> s{kernel.appcore.dll}

api-ms-win-appmodel-state-l1-2-0.dll -> s{kernel.appcore.dll}

api-ms-win-appmodel-unlock-l1-1-0.dll -> s{kernel.appcore.dll}

api-ms-win-base-bootconfig-l1-1-0.dll -> s{advapi32.dll}

api-ms-win-base-util-l1-1-0.dll -> s{advapi32.dll}

api-ms-win-composition-redirection-l1-1-0.dll -> s{dwmredir.dll}

api-ms-win-composition-windowmanager-l1-1-0.dll -> s{udwm.dll}

api-ms-win-containers-cmclient-l1-1-1.dll -> s{cmclient.dll}

api-ms-win-core-apiquery-l1-1-1.dll -> s{ntdll.dll}

api-ms-win-core-apiquery-l2-1-0.dll -> s{kernelbase.dll}

DLL 或 API Set 名称没有与之关联的完整路径. 加载器按以下顺序在以下目录中搜索, 直到找到 DLL:

- 如果 DLL 名称是 KnownDLLs 之一 (在注册表中指定), 则首先搜索系统目录 (见第 4 项) (Known DLLs 在第 15 章第 2 部分中描述). 这是 Windows 子系统 DLL 所在的位置 (

kernel32.dll,user32.dll,advapi32.dll等). - 可执行文件的目录.

- 进程的当前目录 (由父进程确定). (这将在下一节中讨论).

- 由

GetSystemDirectory返回的系统目录 (例如c:\windows\system32). - 由

GetWindowsDirectory返回的 Windows 目录 (例如c:\Windows). PATH环境变量中列出的目录.

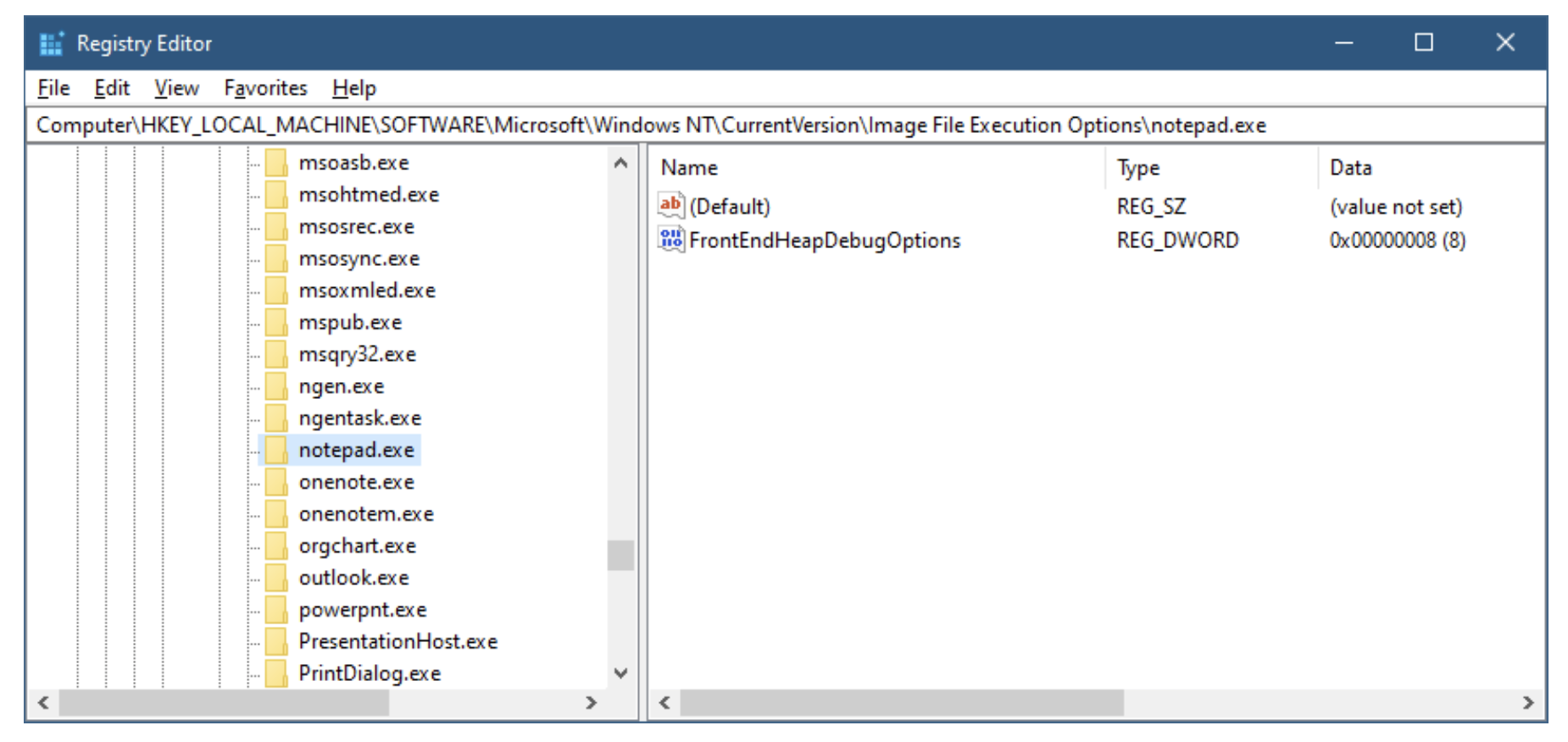

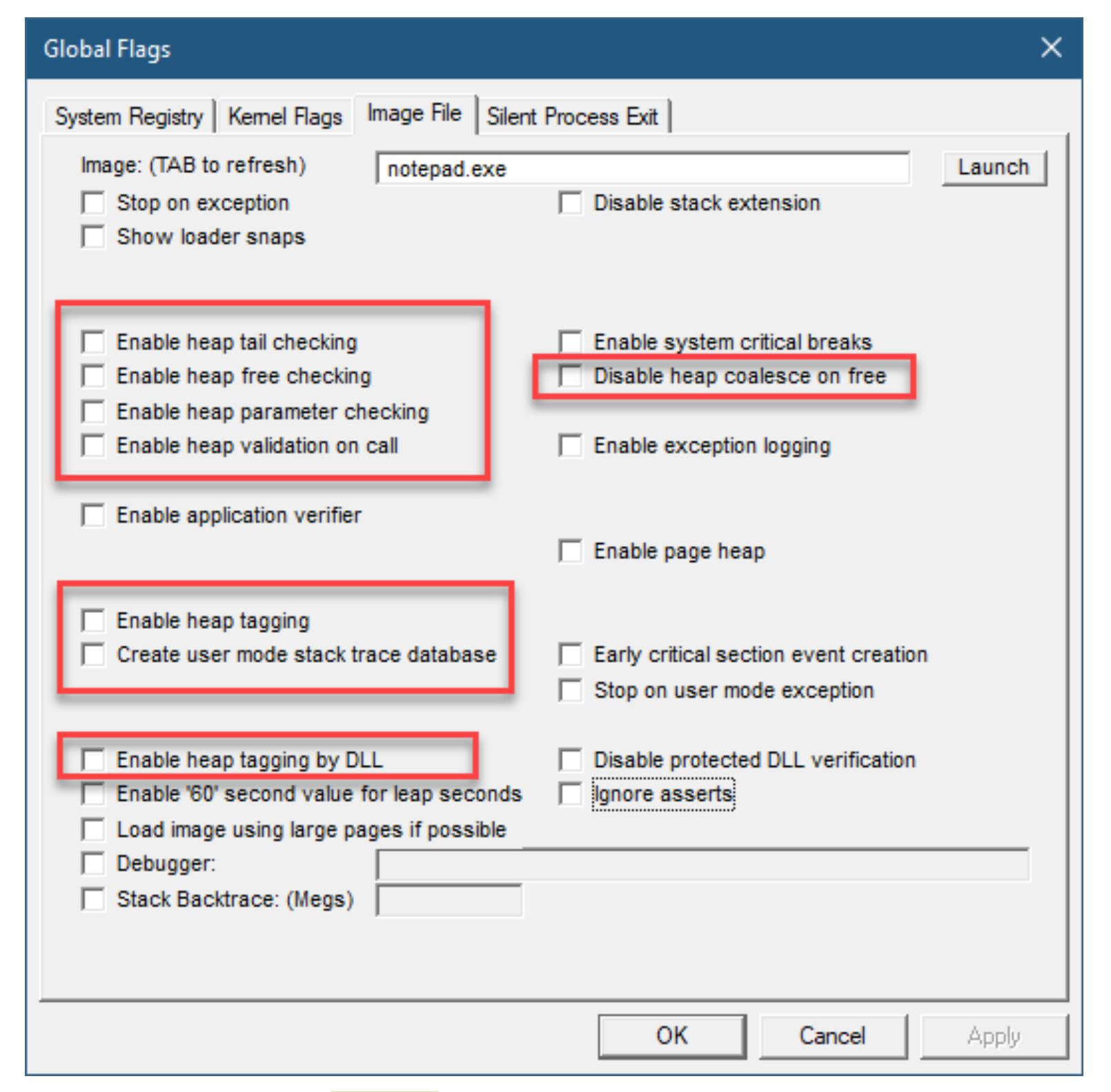

在 Known DLLs 注册表项 (`HKEYLOCALMACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs`) 中列出的 DLL 总是从系统目录加载, 以防止 DLL 劫持, 即在可执行文件的目录中放置一个同名的备用 DLL.

一旦找到 DLL, 它就会被加载, 并且它的 DllMain 函数 (如果存在) 会以 DLL_PROCESS_ATTACH 原因被调用, 表明 DLL 现在已加载到进程中. (关于 DLL 加载的完整讨论将在第 15 章中进行).

这个过程会递归地继续, 因为一个 DLL 可能依赖于另一个 DLL, 依此类推. 如果任何一个 DLL 没有找到, 加载器会显示一个类似图 3-7 的消息框. 然后加载器终止进程.

Figure 35: 未能定位到所需的 DLL

如果任何一个 DLL 的 `DllMain` 函数返回 `FALSE`, 这表明 DLL 无法成功初始化. 然后加载器停止进一步的进程, 并显示图 3-8 中的消息框, 之后进程关闭.

Figure 36: 未能初始化所需的 DLL

一旦所有必需的 DLL 都被加载并成功初始化, 控制权就转移到可执行文件的主要入口点. 所讨论的入口点不是开发人员提供的实际 `main` 函数. 相反, 它是 C/C++ 运行时提供的一个函数, 由链接器适当地设置. 为什么需要这样做? 从 C/C++ 运行时调用诸如 `malloc`, `operator new`, `fopen` 等函数需要一些设置. 此外, 甚至在你的 `main` 函数执行之前, 必须调用全局 C++ 对象的构造函数. 所有这些都是由 C/C++ 运行时启动函数完成的.

- 主要函数

开发人员实际上可以编写四种主要的函数, 每种都有一个对应的 C/C++ 运行时函数. 表 3-4 总结了这些名称以及它们的使用时机.

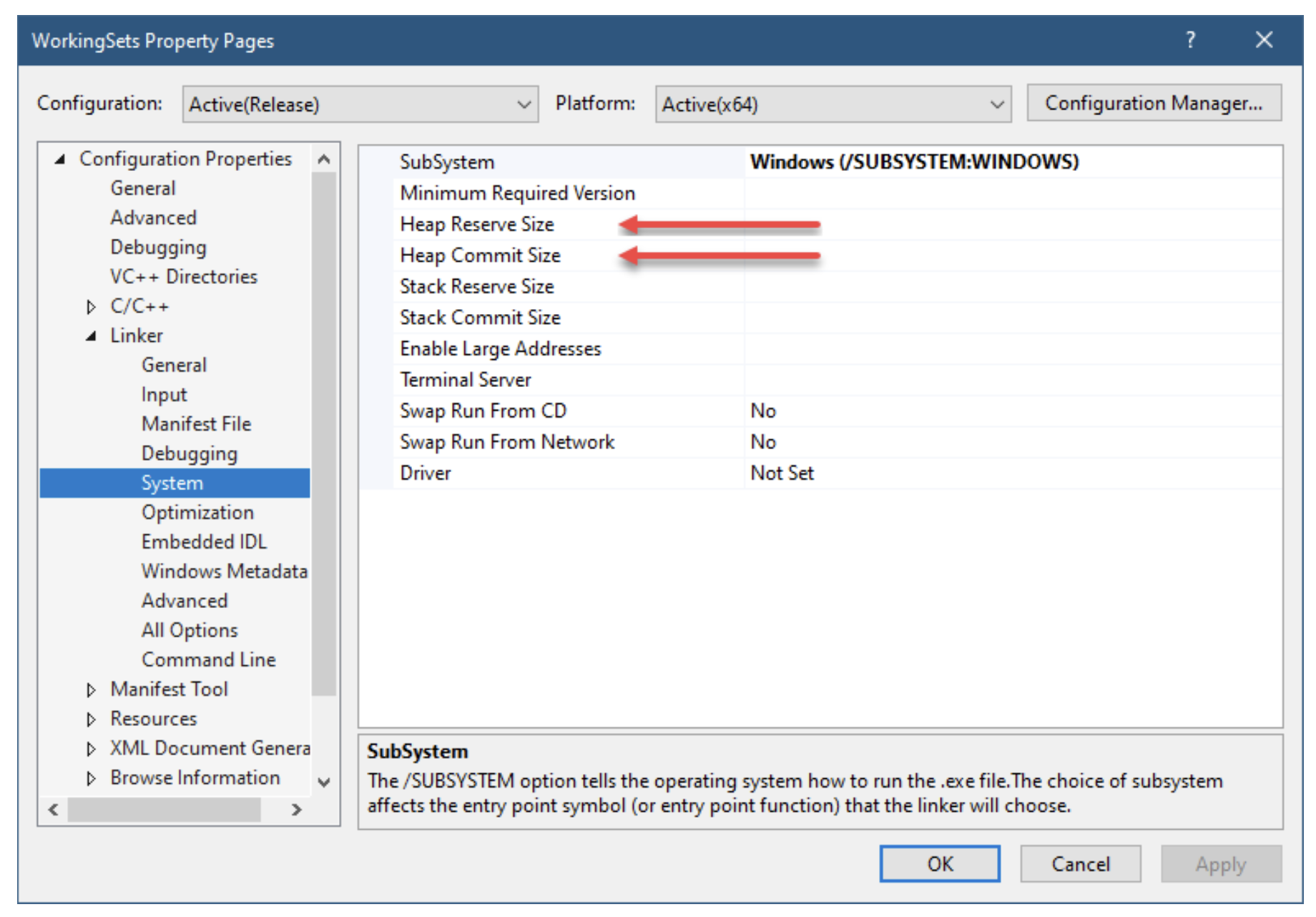

开发人员的 main C/C++ 运行时启动 场景 main mainCRTStartup 使用 ASCII 字符的控制台应用程序 wmain wmainCRTStartup 使用 Unicode 字符的控制台应用程序 WinMain WinMainCRTStartup 使用 ASCII 字符的 GUI 应用程序 wWinMain wWinMainCRTStartup 使用 Unicode 字符的 GUI 应用程序 正确的函数由链接器的 `/SUBSYSTEM` 开关设置, 该开关也通过 Visual Studio 在项目属性对话框中暴露, 如图 3-9 所示.

Figure 37: Visual Studio 中的系统链接器设置

基于控制台的进程与基于 GUI 的进程有什么不同吗? 不完全是. 这两种类型都是 Windows 子系统的成员. 控制台应用程序可以显示 GUI, GUI 应用程序也可以使用控制台. 区别在于各种默认值, 例如主函数原型以及是否默认创建控制台窗口.

GUI 应用程序可以使用 `AllocConsole` 创建一个控制台.

基于表 3-4 中的行, 开发人员可以编写四种 `main` 函数的变体:

int main(int argc, const char* argv[]); // const is optional int wmain(int argc, const wchar_t* argv[]); // const is optional int WinMain(HINSTANCE hInstance, HINSTANCE hPrevInstance, LPSTR commandLine, int showCmd); int wWinMain(HINSTANCE hInstance, HINSTANCE hPrevInstance, LPWSTR commandLine, int showCmd);

有时你会看到 `main` 函数写成 `tmain` 或 `tWinMain`. 正如你可能猜到的, 这允许根据编译常量 `UNICODE` 和 `UNICODE` 编译为 Unicode 或 ASCII.

使用经典的 `main/wmain` 函数, 命令行参数在调用 `(w)main` 之前由 C/C++ 运行时分解. `argc` 表示命令行参数的数量, 并且至少为 1, 因为第一个“参数”是可执行文件的完整路径. `argv` 是一个指向解析的 (基于空格分割) 参数的指针数组. 这意味着 `argv[0]` 指向完整的可执行文件路径.

使用 `w(WinMain)` 函数, 参数如下:

- `hInstance` 代表进程地址空间内的可执行模块本身. 技术上, 这是可执行文件映射到的地址. 由链接器指定此值. 默认情况下, Visual Studio 使用链接器选项 `/DYNAMICBASE`, 该选项在每次项目构建时生成一个伪随机基地址. 在任何情况下, 数字本身并不重要, 但在各种函数中需要它, 例如用于加载资源 (`LoadIcon`, `LoadString` 等).

`HINSTANCE` 类型只是一个 `void` 指针. 顺便说一句, `HMODULE` 类型有时与 `HINSTANCE` 互换使用, 实际上是同一回事. 存在两种类型而不是一种的原因与 16 位 Windows 有关, 当时它们的含义不同.

- `hPrevInstance` 应该代表同一可执行文件的先前实例的 `HINSTANCE`. 然而, 这个值总是 `NULL`, 并且没有真正使用. 在 16 位 Windows 时代, 它是非 `NULL` 的. 这意味着没有直接的方法知道是否有另一个运行相同可执行文件的进程已经存在. 我们在第 2 章的 `Singleton` 演示应用程序中看到了如果需要如何处理这个问题. `WinMain` 签名是从 16 位 Windows 保留下来的, 以便更容易地移植到 32 位 Windows (当时). 最终结果是这个参数通常在没有变量名的情况下编写, 因为它完全没用.

一种静默编译器警告 (尤其是在纯 C 中) 的替代技术是使用 `UNREFERENCEDPARAMETER` 宏, 变量名如: `UNREFERENCEDPARAMETER(hPrevInstance);`. 具有讽刺意味的是, 这个宏实际上通过简单地用分号结束来引用它的参数; 这足以让编译器满意.

- `commandLine` 是不包括可执行文件路径的命令行字符串——它是命令行的其余部分 (如果有的话). 它没有被“解析”成单独的标记——它只是一个单一的字符串. 如果解析是有益的, 可以使用以下函数:

#include <ShellApi.h> LPWSTR* CommandLineToArgvW(_In_ LPCWSTR lpCmdLine, _Out_ int* pNumArgs);

该函数接受命令行并将其分割成标记, 返回一个指向字符串指针数组的指针. 字符串的数量通过 `*pNumArgs` 返回. 该函数分配一个内存块来保存解析的命令行参数, 并且必须最终通过调用 `LocalFree` 来释放它. 以下代码片段显示了如何在 `wWinMain` 函数中正确解析命令行:

int wWinMain(HINSTANCE hInstance, HINSTANCE, LPWSTR lpCmdLine, int nCmdShow) { int count; PWSTR* args = CommandLineToArgvW(lpCmdLine, &count); WCHAR text = { 0 }; for (int i = 0; i < count; i++) { ::wcscat_s(text, 1024, args[i]); ::wcscat_s(text, 1024, L"\n"); } ::LocalFree(args); ::MessageBox(nullptr, text, L"Command Line Arguments", MB_OK); }

如果传递给 `CommandLineToArgvW` 的字符串是空字符串, 那么它的返回值是一个包含完整可执行文件路径的单个字符串. 另一方面, 如果传入的字符串包含非空参数, 它会返回一个只包含解析的参数的字符串指针数组, 而不将完整可执行文件路径作为第一个解析的字符串.

进程可以随时通过调用 `GetCommandLine` 获取其命令行, 并且它是 `CommandLineToArgvW` 的一个合适参数. 如果需要在 `wWinMain` 之外进行解析, 这可能很有用.

- `showCmd` 是最后一个参数, 它建议如何显示应用程序的主窗口. 它由进程创建者确定, 默认值为 `SWSHOWDEFAULT` (10). 应用程序当然可以自由地忽略此值, 并以任何它认为合适的方式显示其主窗口.

- 进程环境变量

环境变量是一组名称/值对, 可以在系统或用户级别上使用图 3-10 中显示的对话框 (可从系统属性对话框或简单搜索访问) 设置. 名称和值存储在注册表中 (像 Windows 中的大多数系统数据一样).

Figure 38: 环境变量编辑器

用户环境变量存储在 `HKEYCURRENTUSER\Environment` 中. 系统环境变量 (适用于所有用户) 存储在 `HKEYLOCALMACHINE\System\Current Control Set\Control\Session Manager\Environment` 中.

进程从其父进程接收环境变量, 这些变量是系统变量 (适用于所有用户) 和用户特定变量的组合. 在大多数情况下, 进程接收的环境变量是其父进程的副本 (见下一节).

控制台应用程序可以使用 `main` 或 `wmain` 的第三个参数来获取进程环境变量:

int main(int argc, char* argv[], const char* env[]); // const is optional int wmain(int argc, wchar_t* argv[], const wchar_t* env[]); // const is optional

`env` 是一个字符串指针数组, 其中最后一个指针是 `NULL`, 表示数组的结束. 每个字符串都以下列格式构建:

name=value

等号字符分隔了名称和值. 以下示例 `main` 函数打印出每个环境变量的名称和值:

int main(int argc, const char* argv[], char* env[]) { for (int i = 0; ; i++) { if (env[i] == nullptr) break; auto equals = strchr(env[i], '='); // change the equals to NULL *equals = '\0'; printf("%s: %s\n", env[i], equals + 1); // for consistency, revert the equals sign *equals = '='; } return 0; }

GUI 应用程序可以调用 `GetEnvironmentStrings` 来获取一个指向环境变量内存块的指针, 格式如下:

name1=value1\0 name2=value2\0 ... \0

以下代码片段使用 `GetEnvironmentStrings` 在一个巨大的消息框中显示所有环境变量:

PWSTR env = ::GetEnvironmentStrings(); WCHAR text = { 0 }; auto p = env; while (*p) { auto equals = wcschr(p, L'='); if (equals != p) { // eliminate empty names/values wcsncat_s(text, p, equals - p); wcscat_s(text, L": "); wcscat_s(text, equals + 1); wcscat_s(text, L"\n"); } p += wcslen(p) + 1; } ::FreeEnvironmentStrings(env);

可以使用 `SetEnvironmentStrings` 一次性替换环境块, 使用与 `GetEnvironmentStrings` 返回的相同格式.

环境块必须用 `FreeEnvironmentStrings` 释放. 通常, 应用程序不需要枚举环境变量, 而是更改或读取特定值. 以下函数用于此目的:

BOOL SetEnvironmentVariable( _In_ LPCTSTR lpName, _In_opt_ LPCTSTR lpValue); DWORD GetEnvironmentVariable( _In_opt_ LPCTSTR lpName, _Out_ LPTSTR lpBuffer, _In_ DWORD nSize);

`GetEnvironmentVariable` 如果缓冲区足够大, 则返回复制到缓冲区的字符数, 否则返回环境变量的长度. 如果失败 (如果指定的变量不存在), 则返回零. 通常的做法是调用该函数两次: 第一次不带缓冲区以获取长度, 然后在分配了适当大小的缓冲区后第二次调用以接收结果. 以下函数可用于通过返回 C++ `std::wstring` 来获取变量的值:

std::wstring ReadEnvironmentVariable(PCWSTR name) { DWORD count = ::GetEnvironmentVariable(name, nullptr, 0); if (count > 0) { std::wstring value; value.resize(count); ::GetEnvironmentVariable(name, const_cast<PWSTR>(value.data()), count); return value; } return L""; }

上面的 `constcast` 运算符移除了 `value.data()` 的“常量性”, 因为它返回 `const wchart*`. 一个粗暴的 C 风格转换也可以同样工作: `(PWSTR)value.data()`.